Por Salvador Mendoza del equipo R&D de Metabase Q

El equipo de seguridad ofensiva de Metabase Q, Ocelot, descubrió una implementación deficiente en tarjetas de contacto de chip Europay, MasterCard y Visa (EMV). Como parte de los servicios de investigación y pruebas de penetración que realiza Ocelot, se descubrió que el abuso de ciertas prácticas inadecuadas de proveedores comerciales puede dar pie a un nuevo ataque, el cual llamaron PINATA (PIN Automatic Try Attack). Este evade el contador de reintentos de ingreso del Número de Identificación Personal (NIP), permitiendo probar miles de combinaciones numéricas hasta dar con el NIP correcto de ciertas tarjetas emitidas por diversas instituciones bancarias.

PINATA (PIN Automatic Try Attack)

A medida que se integran más sistemas de pago inteligentes, como tarjetas con circuito integrado, atacantes encuentran nuevas formas de acceder a la información que se guarda en ellas. Las tarjetas Europay, MasterCard y Visa (EMV) también conocidas como Chip & PIN o tarjetas de contacto de Chip, que cuentan con un sistema de autenticación comparativamente seguro a través de un NIP ahora se enfrentan a una nueva amenaza.

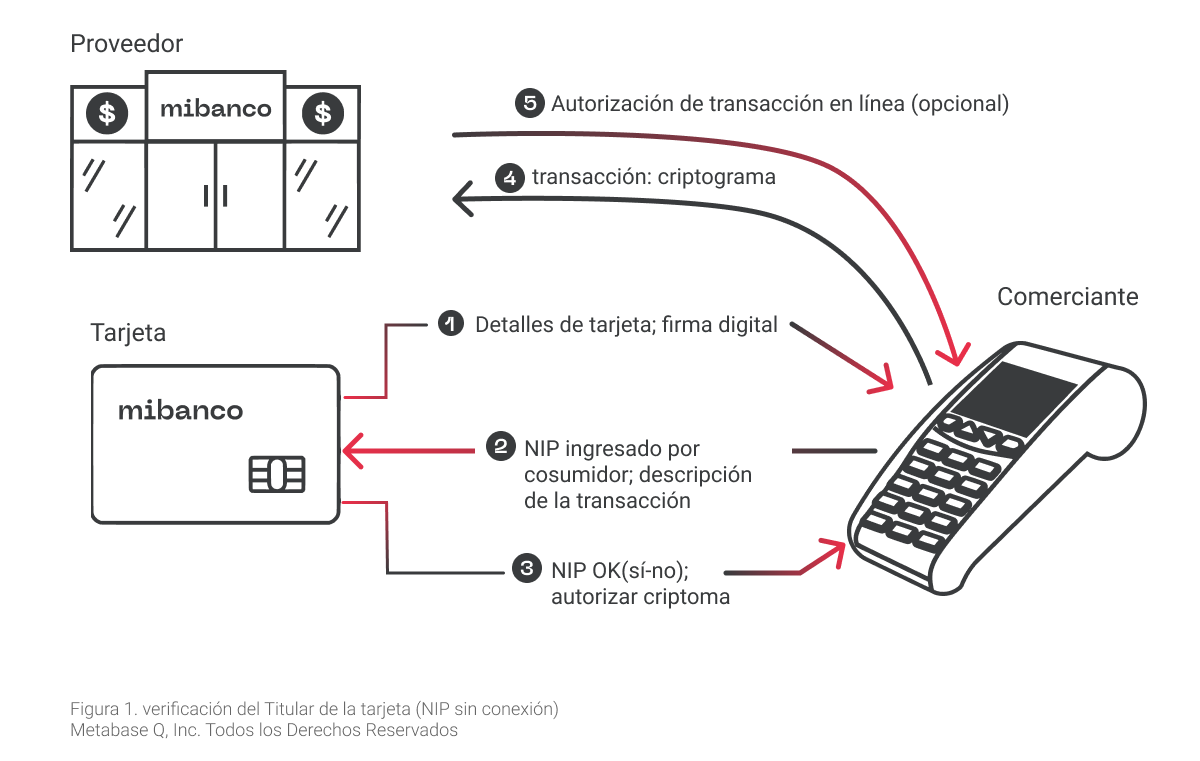

Cuando se realiza una transacción, las tarjetas EMV requieren de un mecanismo de verificación llamado Método de Verificación del Titular de la Tarjeta (CVM, por sus siglas en inglés). En el contexto de una transacción con chip EMV, la lista de métodos de verificación del titular de la tarjeta (CVM), establecida en la tarjeta de pago, es una lista de métodos de verificación aceptados para comprobar que la persona que presenta la tarjeta es la titular legítima de la misma. Este proceso consiste en el intercambio de información entre la tarjeta y la terminal para decidir el método de verificación de titular o CVM (Cardholder Verification Method) siendo la validación NIP uno de ellos. Asimismo, este proceso indica la autorización o rechazo de la transacción.

Una vez que se inicia el proceso de verificación, las tarjetas inteligentes hacen uso de un contador de reintentos de NIP, que normalmente está limitado a tres intentos. Es decir, si un NIP incorrecto es ingresado tres veces seguidas, el contador bloqueará la posibilidad de realizar un nuevo intento para evitar ataques de fuerza bruta al NIP o robo de información y solo se podrá resetear con asistencia de la institución bancaria.

Ocelot, el equipo de Seguridad Ofensiva de Metabase Q, descubrió que es posible forzar las 10,000 combinaciones posibles de NIP en millones de tarjetas EMV. El ataque PINATA (PIN Automatic Try Attack), se aprovecha de una mala implementación del sistema de verificación CVM así como de un uso inadecuado del criptograma de aplicación que se utiliza para resetear el contador de intentos de transacción.

Para realizar el ataque, se hace uso de un ataque de Man in The Middle (MiTM) que permite controlar los comandos de la terminal y las respuestas de las tarjetas de NIP y chip. Una vez que se resetea el contador de intentos, se pueden ingresar tres nuevas combinaciones de NIP y subsecuentemente se repite el ciclo hasta que el NIP correcto es ingresado

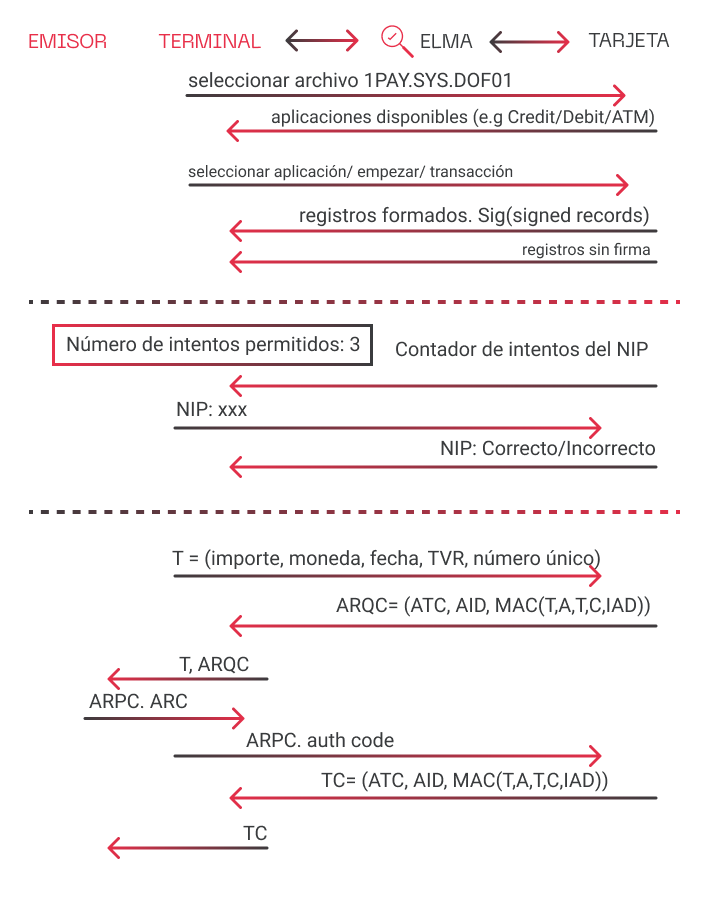

El método PINATA fue descubierto por el equipo de seguridad ofensiva de Metabase Q, Ocelot, con apoyo de ELMA, una herramienta propietaria especializada que funciona como un emulador de ataques avanzados MiTM para tecnologías de contacto EMV.

ELMA es una tecnología desarrollada por el equipo de Investigación y Desarrollo (R&D, por sus siglas en inglés) de Ocelot, que sirvió para procesar comandos y respuestas previo a que llegaran a su destino final. ELMA fue utilizada como un puente entre la tarjeta y la terminal para obtener visibilidad de la transacción. Con el fin de replicar el ataque, se automatizaron los procedimientos en la transacción.

A través de métodos avanzados de ingeniería e innovación, la última versión de ELMA no solo facilitó el descubrimiento de PINATA sino que permitió al equipo ser el primero en

crear el ataque, encontrar y reportar la falla y así replicar el ataque poder identificar los detalles de su funcionamiento.

Acerca de Metabase Q

Metabase Q protege a las organizaciones contra pérdidas financieras y daños a su reputación a través de su enfoque de ciberseguridad inteligente. Mediante análisis y auditorías continuas, Metabase Q calibra la ciberdefensa que emite provee seguridad efectiva, permitiendo a las organizaciones crecer e innovar sin preocuparse por las ciberamenazas. 10 de las compañías más grandes en América Latina, agencias gubernamentales y más de 80% de las transacciones financieras en México confían en Metabase Q para proteger sus sistemas y datos ante ciberataques.

Para saber más de Metabase Q, Ocelot, su equipo de seguridad ofensiva, y su oferta de Security-as-a-Service visite el sitio web https://www.metabaseq.com/.