Por Miguel Gonzalez del equipo Ocelot de Metabase Q

Contexto

El pasado viernes 7 de mayo, la empresa Colonial Pipeline reportó que su infraestructura digital había sido comprometida por un ciberataque y como medida preventiva suspendería sus servicios hasta determinar la gravedad de la situación.

Colonial es la empresa operadora de oleoductos más grande de Estados Unidos (EE. UU.) y transporta más de 3 millones de barriles de gasolina, diésel y combustible para aviones entre la costa del Golfo de EE. UU. y el área del puerto de Nueva York.

El ciberataque a Colonial es de tipo ransomware, es decir, que su información crítica fue cifrada y se solicitó un pago a cambio de su recuperación.

Investigaciones han atribuido este ciberataque al grupo DarkSide; cuyo modus operandi conocido como Ransomware-as-a-Service (RaaS), implica tanto el cifrado de información con Salsa20, usando una llave pública RSA-1024, así como la exfiltración de información que se utiliza para la negociación del pago.

DarkSide ha afectado a numerosas organizaciones de diversos sectores como el industrial, jurídico, sanitario, energético e incluso aseguradoras. Sin embargo, según una publicación sobre las normas de uso de DarkSide realizada el 27 de enero de 2021 en la página web de la organización, las personas afiliadas no pueden atacar al sector de servicios funerarios, hospitales, residencias de personas de la tercera edad y a las empresas que distribuyen la vacuna contra la COVID-19.

Para pagar el rescate que solicitan, la organización promueve el uso de Monero, una criptomoneda que se distingue por su anonimidad y seguridad superior a otras monedas más populares en el mercado. Integrantes de DarkSide utilizan un panel administrativo a través de The Onion Router (TOR) para gestionar el envió del ransomware a sus víctimas y comunicarse con ellas.

Esta versión específica de DarkSide ya ha sido identificada por entidades gubernamentales. Los Indicadores de Compromiso (IOC, por sus siglas en inglés) se encuentran al final del blog.

Colonial Pipeline se ha enfrentado a una serie de extorsiones para que la información robada no sea publicada. De acuerdo con zdnet, se cree que el pago ya ha sido realizado por una cantidad cercana a los $5 millones de dólares. Según el investigador Brian Krebs, los servidores de este grupo ya han sido incautados, así como una de las cuentas con criptomonedas con la que se les pagaba a sus afiliados.

En este blog, analizamos a detalle una de las muestras de DarkSide usadas durante el ataque, proporcionando TTPs (Tactics, Techniques and Procedures) e IOCs (Indicators of Compromise) que sirvan para estrategias de monitoreo, detección y erradicación de este tipo de ciberamenazas.

Principales hallazgos

- DarkSide y SODINOKIBI (REvil) aunque no idénticos, comparten el modo de operación.

- DarkSide no ataca a computadoras con lenguaje de algunos de los países antes conocidos como parte de la República de la Unión Soviética.

- Su infraestructura esta hosteada con un proveedor ruso.

- El cifrado es muy rápido debido a una implementación que ocupa un hilo por procesador.

- Cifra archivos en discos duros, unidades extraíbles y de unidades de red.

Infección inicial

Ciberatacantes ocupan técnicas como spear phishing con links maliciosos para intentar infectar a sus víctimas. A su vez, obtienen credenciales legítimas a través de ataques de tipo SQL Injection accediendo a credenciales guardadas en las bases de datos o incluso en diferentes lugares del dark web donde se listan credenciales comprometidas de organizaciones. Para el caso de Colonial, según Mandiant, atacantes utilizaron credenciales válidas de VPN de un empleado que, al no tener habilitada la autenticación de tipo multi-factor, el acceso remoto se logro sin restricciones.

Comportamiento de DarkSide ransomware

Una vez que ha sido posible acceder a un equipo de la organización atacada, algunas versiones ocupan un Dropper, donde su labor es descifrar DarkSide en la memoria (con un simple XOR en ocasiones) y ejecutarlo.

DarkSide:

Tipo: Win32 Binary – Delphi

MD5: 222792d2e75782516d653d5cccfcf33b

Nombre(s): net.bin, Darkside.exe

Compilation Timestamp: 15 Dic, 2020 22:26:41

Primera vez visto: 29 Dic, 2020 18:22:15

Primera vez analizado: 28 Dic, 06:37:28

Última vez analizado: 14 May, 2021 00:06:50

País del primer registro en VT: India

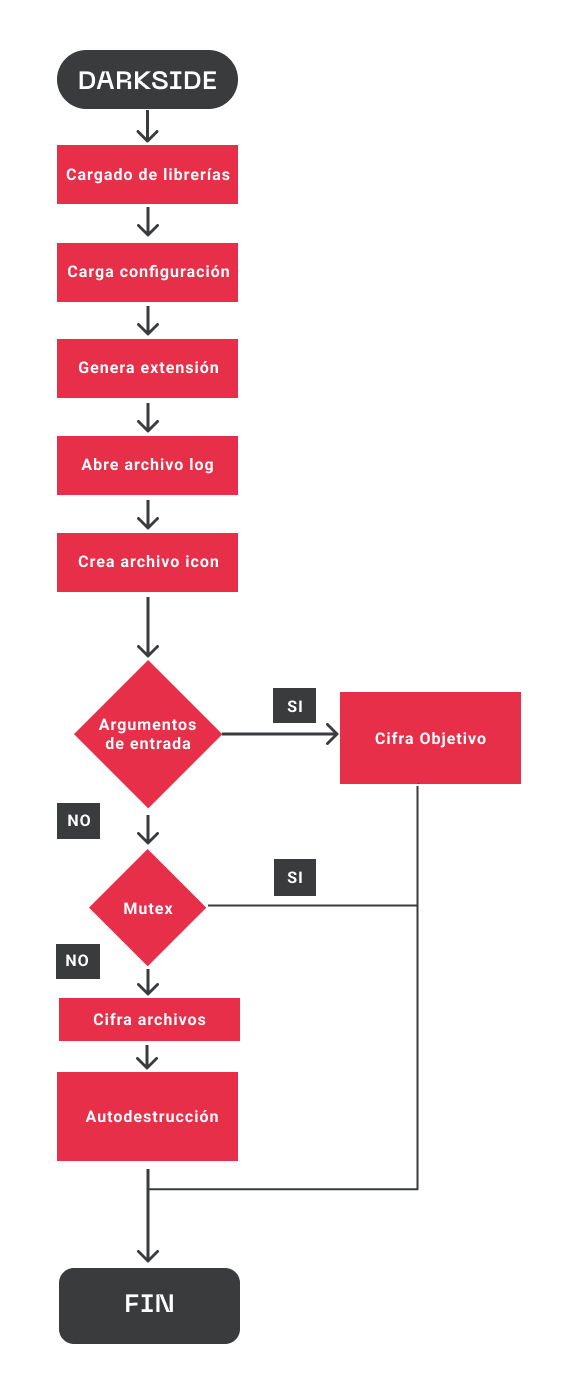

Esquema general del malware

A continuación, se muestra un esquema general de el flujo de ejecución del ransomware:

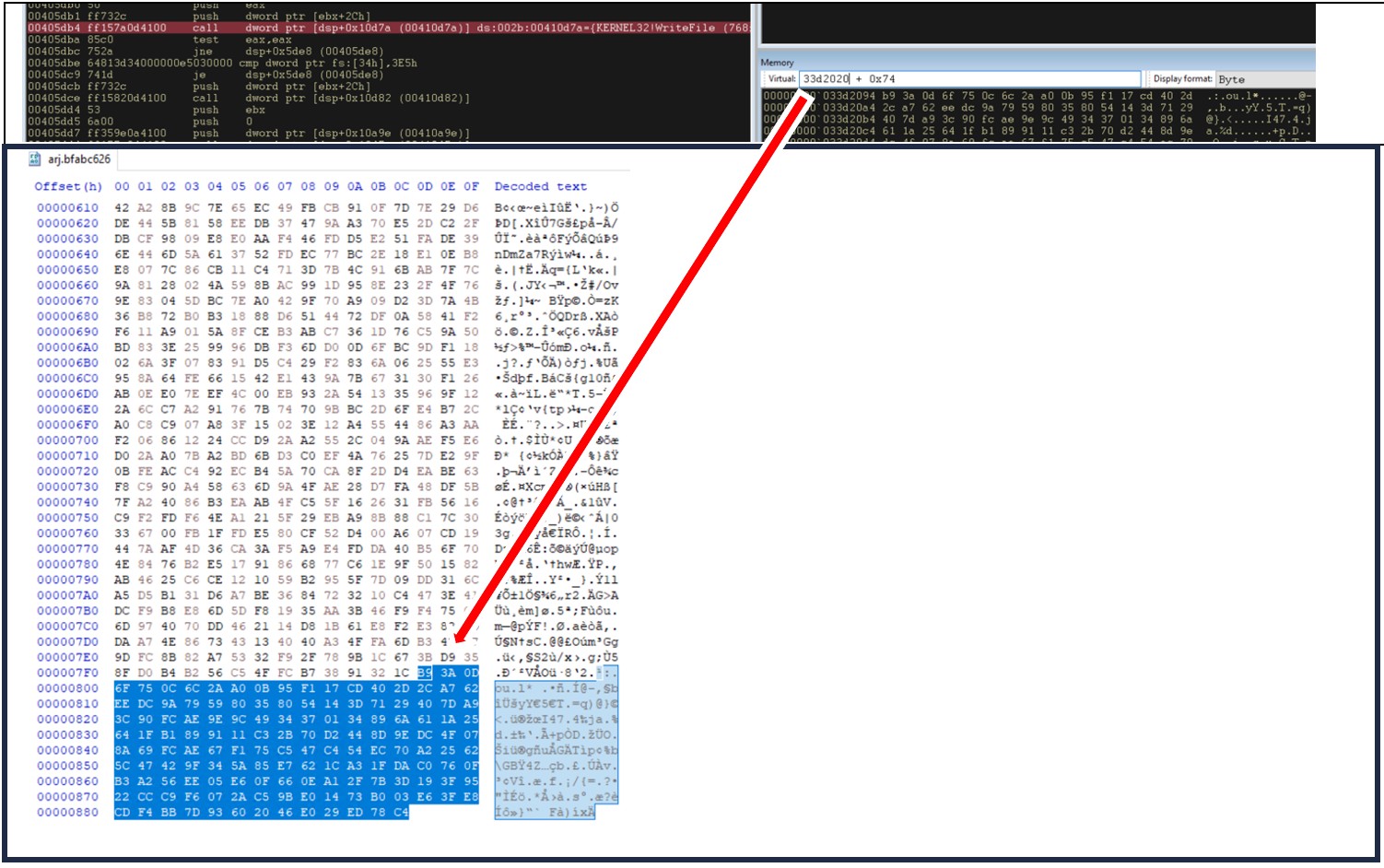

Configuración cargada en memoria

Toda la configuración del malware se encuentra cargada (y comprimida) en la sección .data, en memoria con una longitud de 2,745 bytes.

Al aplicar el algoritmo de descompresión, se obtienen 159,040 bytes con una tabla que contiene las configuraciones globales del ransomware (ver Figura 1):

- Archivos de la lista blanca

- Extensiones de la lista blanca

- Archivos de cifrado rápido (estos archivos se cifran con un algoritmo de cifrado más rápido debido a su gran tamaño)

- Nombre de procesos a detener:

- vmcompute.exe

- vmms.exe

- vmwp.exe

- svchost.exe

- TeamViewer.exe

- explorer.exe

- Nombre de servicios a detener (muchos de ellos para asegurarse que el documento no esta siendo ocupado y entonces pueda ser cifrado) sql, oracle, ocssd, dbsnmp, synctime, agntsvc, isqlplussvc, xfssvccon, mydesktopservice, ocautoupds, encsvc, firefox, tbirdconfig, mydesktopqos, ocomm, dbeng50, sqbcoreservice, excel, infopath, msaccess, mspub, onenote, outlook, powerpnt, steam, thebat, thunderbird, visio, winword, wordpad, notepad

- El nombre del servidor a donde enviará la información robada

- El mensaje que escribe en el fondo de pantalla

- El mensaje de rescate o ransom que deja en los directorios infectados

Lista de países e idiomas en la lista blanca

El ransomware hace una llamada a GetSystemDefaultUILanguage el cual le regresa un código Language Code Identifier (LCID) del sistema, así mismo ejecuta GetUserDefaultLangID para obtener el lenguaje del usuario.

Los siguientes códigos corresponden con los países que entran dentro de la lista blanca. En caso de que el sistema contenga dicho LCID, el ransomware no afectará ningún archivo.

| Russian (Russia) | ru-RU | 0x419 |

|---|---|---|

| Ukrainian (Ukraine) | uk-UA | 0x422 |

| Belarusian (Belarus) | be-BY | 0x423 |

| Tajik (Cyrillic, Tajikistan) | tg-Cyrl-TJ | 0x428 |

| Armenian (Armenia) | hy-AM | 0x42B |

| Azerbaijani (Latin, Azerbaijan) | az-Latn-AZ | 0x42C |

| Georgian (Georgia) | ka-GE | 0x437 |

| Kazakh (Kazakhstan) | kk-KZ | 0x43F |

| Kyrgyz (Kyrgyzstan) | ky-KG | 0x440 |

| Turkmen (Turkmenistan) | tk-TM | 0x442 |

| Uzbek (Latin, Uzbekistan) | uz-Latn-UZ | 0x443 |

| Tatar (Russia) | tt-RU | 0x444 |

| Romanian (Moldova) | ro-MD | 0x818 |

| Russian (Moldova) | ru-MD | 0x819 |

| Azerbaijani (Cyrillic, Azerbaijan) | az-Cyrl-AZ | 0x82C |

| Uzbek (Cyrillic, Uzbekistan) | uz-Cyrl-UZ | 0x843 |

| Arabic (Syria) | ar-SY | 0x2801 |

Información recabada previo al cifrado de información

Antes de iniciar el cifrado de los archivos, se recolecta determinada información sobre el host infectado:

- lang: Lenguaje configurado en el sistema

- username: El nombre de usuario actual

- hostname: El nombre de la máquina

- domain: Determina si está unido a un AD

- os_type: Tipo de sistema operativo

- os_version: Version del malware, en nuestro caso 1.8.6.1

- os_arch: Arquitectura: x86 o x64

- disks: Relación de espacio libre contra el espacio total del disco

- id: Machine guide, identificador universal del equipo

La información anterior se imprime en una plantilla, con un formato JSON como se muestra a continuación:

«os»:{«lang»:»%s»,.»username»:»%s»,»hostname»:»%s»,»domain»:»%s»,»os_type»:»windows»,»os_ve.sion»:»%s»,»os_arch»:»%s»,»disks»:»%s. «,»id»:»%s»}

La cadena generada se imprime con el siguiente formato:

%.8x=%s&%.8x=%s

Dando el siguiente resultado:

88bed015=/LkZFINJp3VPMHYvngh5vC5eEnPRdbWNJteVfehRLo+C+fI+92EFe5qDvzMSxSE6vLXevA3RamgvvsHXxbuTZW/ED+t\iA3ggKHt9Y8FWVkC04KzDmMKeWdceobah6jiNiNLNbbrvbJJc5HjR3YHdGZ9HZshkQBBcpLHYcJeTw/BHI7IkXn9yF7QV+cpnXFI4e5LzUWnSQiI2/r/RJQTD4XLe9iw8+ABn+JomDvYyItMtMxYO108S+YhWRnUYRcGdQApssFrHGZtnaVKdfkQC8xGajUk1c5NYWM/bQsQLHCfD+w85z/zw4em86BotyC08JdZkhDp/4xjQwWLoExd3FrqYKaLtCnBd5DkfDtBlB36mVEBsaXwYlOiA2Kaji2sMFxXeMhMAA6k=&eeeb0f66=25fdf86ce58f588

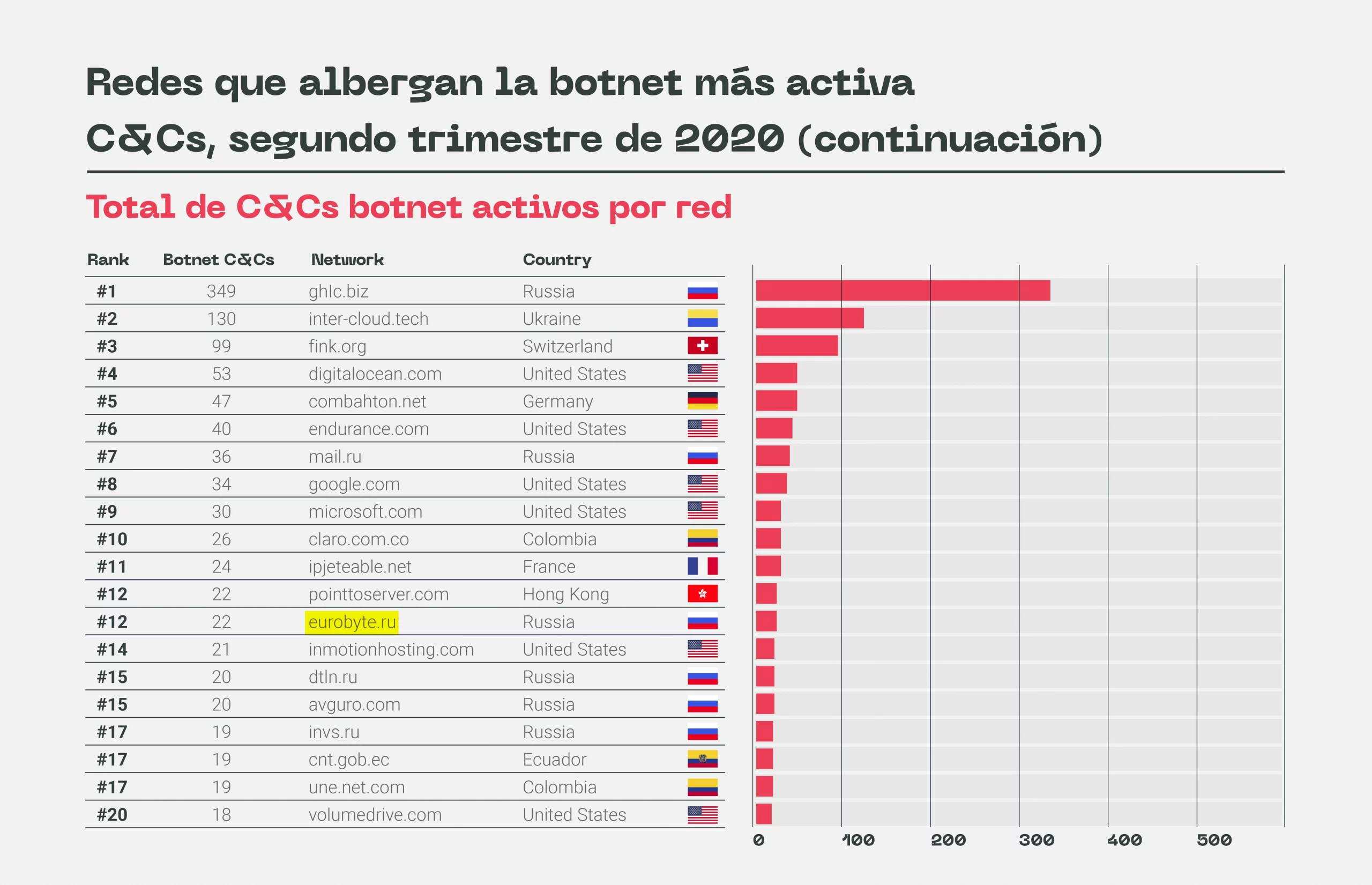

Dicha información es enviada al servidor central de los atacantes (via petición POST del protocolo HTTP) localizado en securebestapp20[.]com, dominio creado desde el 16 de septiembre de 2020, el cual esta hosteado en la infraestructura del proveedor ruso Eurobyte (eurobyte[.]ru) que, de acuerdo con SpamHaus, fue de los proveedores mas usados para la ejecución de botnets en 2020 (ver Figura 2).

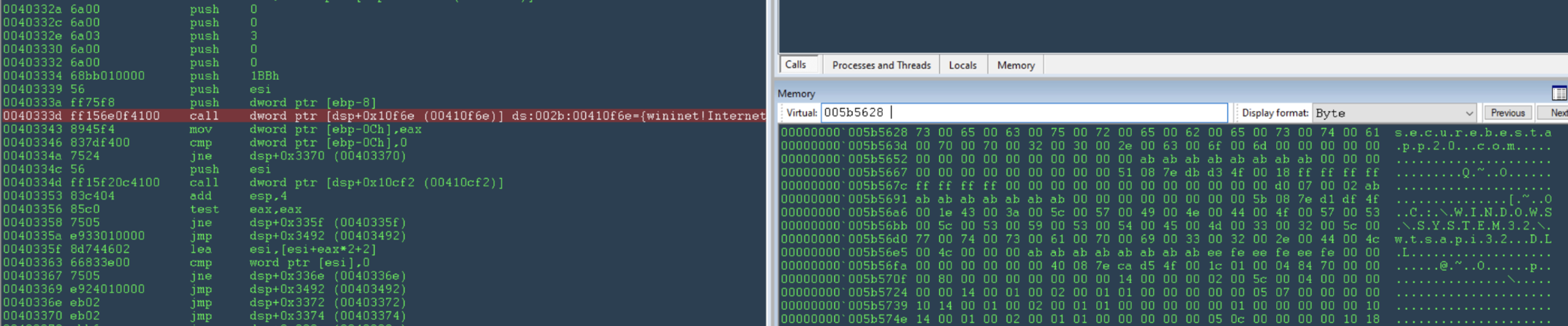

Interesantemente, el User-Agent utilizado para la comunicación con el C2 está mal formado, a simple vista todo parece normal, pero al ver detenidamente el campo rv:79.0 y el campo Firefox/80 notamos una discrepancia. Estos dos campos deben ser los mismos de acuerdo con el estándar, por lo que puede ser un factor utilizado por el servidor para solo aceptar conexiones del ransomware controlado por ellos.

Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:79.0) Gecko/20100101 Firefox/80

En la Figura 3, se puede ver el momento cuando se accede a dicho dominio usando la API InternetConnect de Windows.

Cifrado de archivos

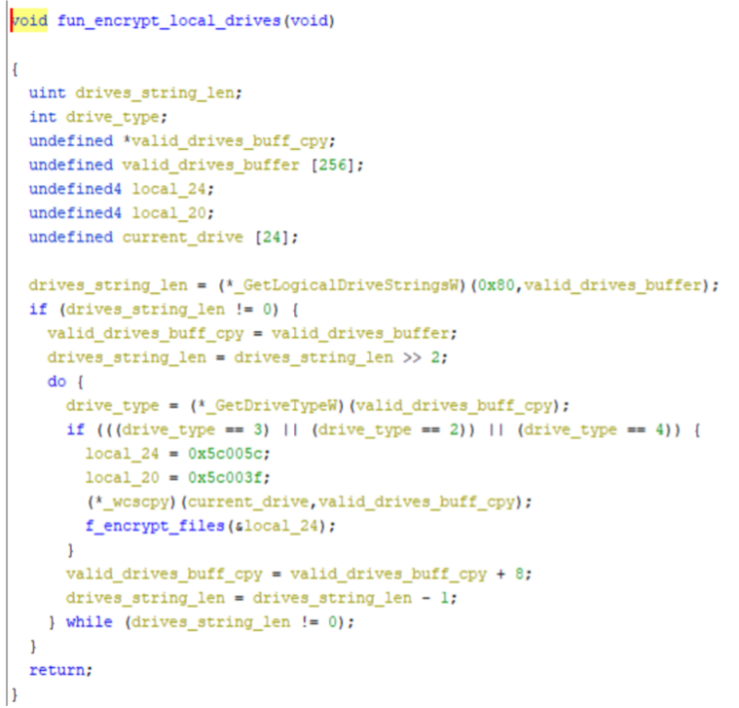

En caso que el malware decida continuar con el cifrado (al no ser descartado por la lista blanca), utiliza una función principal recursiva que va escaneando cada directorio de las unidades lógicas identificadas (ver Figura 4):

- Unidades extraíbles: Floppy, Thumb drive, flash card

- Discos duros en el equipo

- Mounted network drives

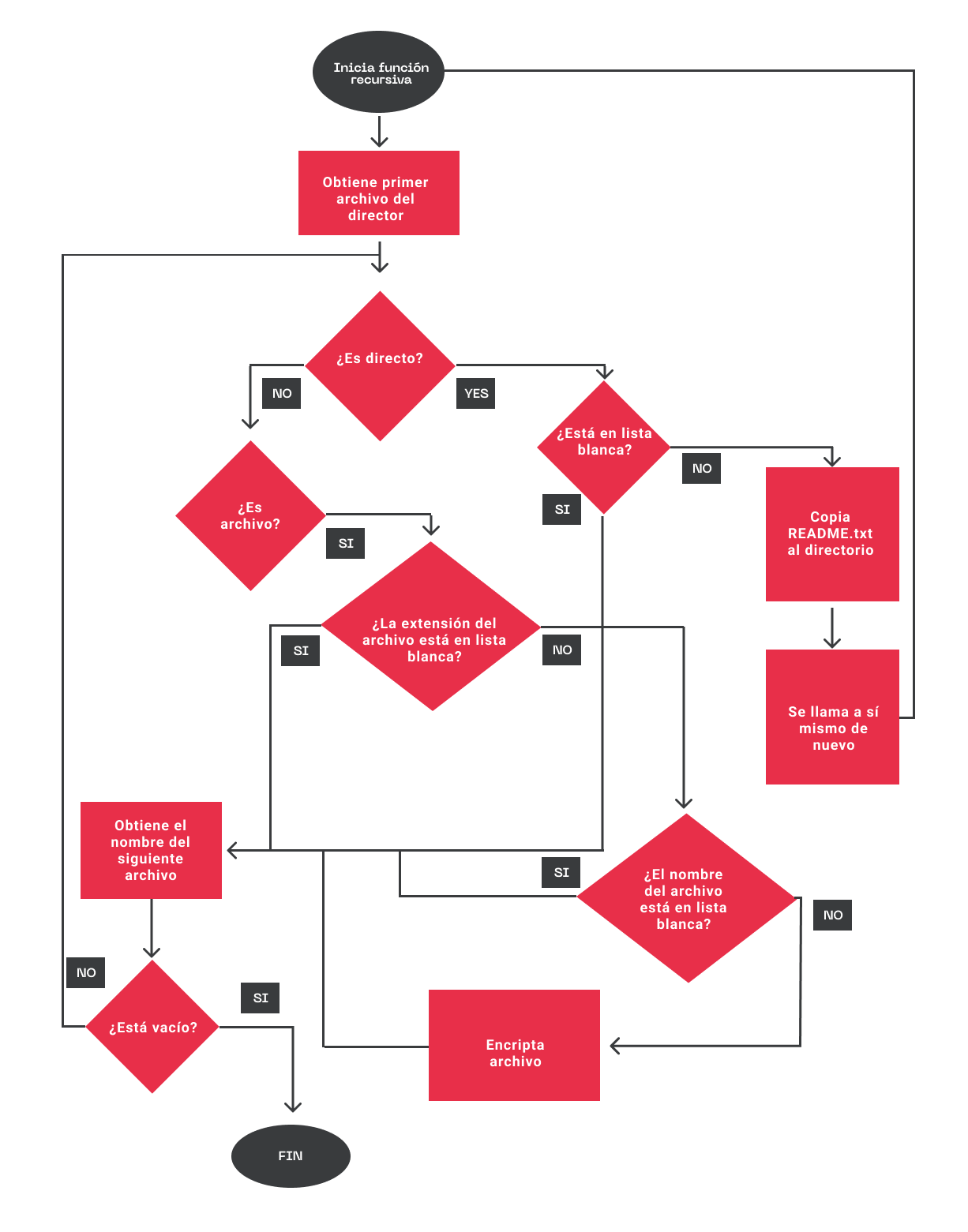

El proceso general se detalla en el diagrama de flujo de la Figura 5.

Vemos que el proceso comienza evaluando si la ruta que tiene es un directorio. De ser así, copia el archivo “readme” con el mensaje de los atacantes a ese destino; de lo contrario, se procesa como un archivo, del cual se evalúa si su nombre se encuentra en la lista blanca incrustada en el malware, la cual se muestra a continuación:

- autorun.inf

- boot.ini

- boot

- font.bin

- bootsect.bak

- desktop.ini

- icon

- cache.db

- ntldr

- ntuser.dat

- ntuser.dat.log

- ntuser.ini

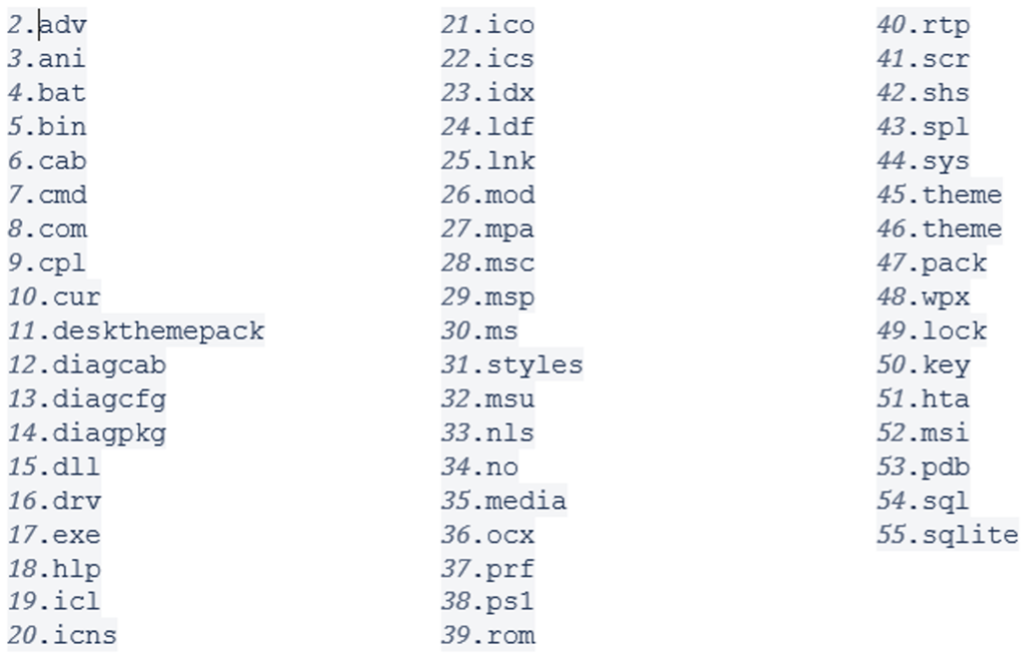

O, si el archivo contiene una de las siguientes extensiones para entonces no cifrarlo:

Después de hacer todas las validaciones iniciales, el malware procede a cifrar los archivos de una forma muy rápida al ocupar un hilo por procesador disponible siguiendo los siguientes pasos:

- Crea un puerto de finalización de entrada/salida (e/s) a través de la API CreateIoCompletionPort

- Los archivos a cifrar se agregan a una cola via PostQueuedCompletionPort API

- Los archivos cifrados se obtienen de la cola via GetQueuedCompletionPort

El archivo a cifrar se pasa a la función en la dirección 0xD6209C, la cual comienza este proceso. En la Figura 6, se muestra el uso de las APIs para encolar y retirar archivos cifrados.

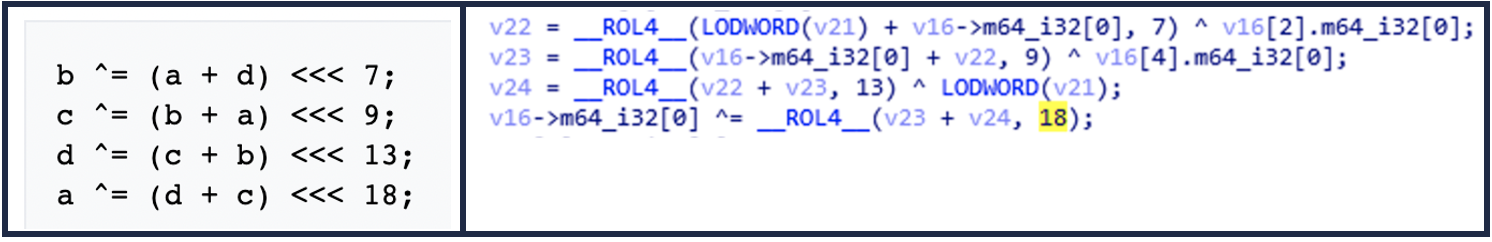

Se confirma el uso del stream cipher Salsa20 para el cifrado de archivos. En la Figura 7, podemos ver del lado izquierdo, la función quarter-round descrita en wikipedia, la cual es ocupada para la modificación de la matriz y del lado derecho (en la función sub_D6209C), la misma implementación hecha por el malware.

Con dicha matriz se genera un bloque de 64 bytes usado para cifrar los archivos, después dicho bloque es encriptado con RSA y agregado al final de cada archivo cifrado. En la Figura 8 se puede ver este proceso.

Una vez realizado el cifrado de los archivos, se envía la siguiente información al servidor.

(‘0x’+'{«id»:»%s»,»uid»:»%s»,»enc-num»:»%u»,»enc-size»:»%s»,»skip-num»:»%u»,»elapsed-time»:»%u%u»}’.Substring(2*$_,2))};iex$s»

- id: la identificación o el id de la víctima generado previamente

- uid: nuevamente el id de la víctima

- enc-num: número de archivos infectados

- enc-size: total de bytes cifrados

- skip-num: número de archivos que no se cifraron (en la lista blanca)

- elapsed-time: tiempo que duró el proceso de cifrado

Eliminación de shadow copies

Las shadow copies son un mecanismo por el cual Windows genera un respaldo de la información, de ser eliminadas, no queda manera de restaurar la información una vez cifrada.

En el caso de DarkSide el comando se encuentra codificado en hexadecimal y utiliza la llamada a CreateProcessW para invocarlo como se muestra a continuación:

powershell -ep bypass -c «(0..61) | % {$s+=[char][byte]

(‘0x’+’4765742D576D694F626A6563742057696E33325F536861646F77636F7079207C20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20’.Substring(2*$_,2))};iex$s»

Lo cual, obtiene todas las instancias de shadow copies via WMI y las elimina:

Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

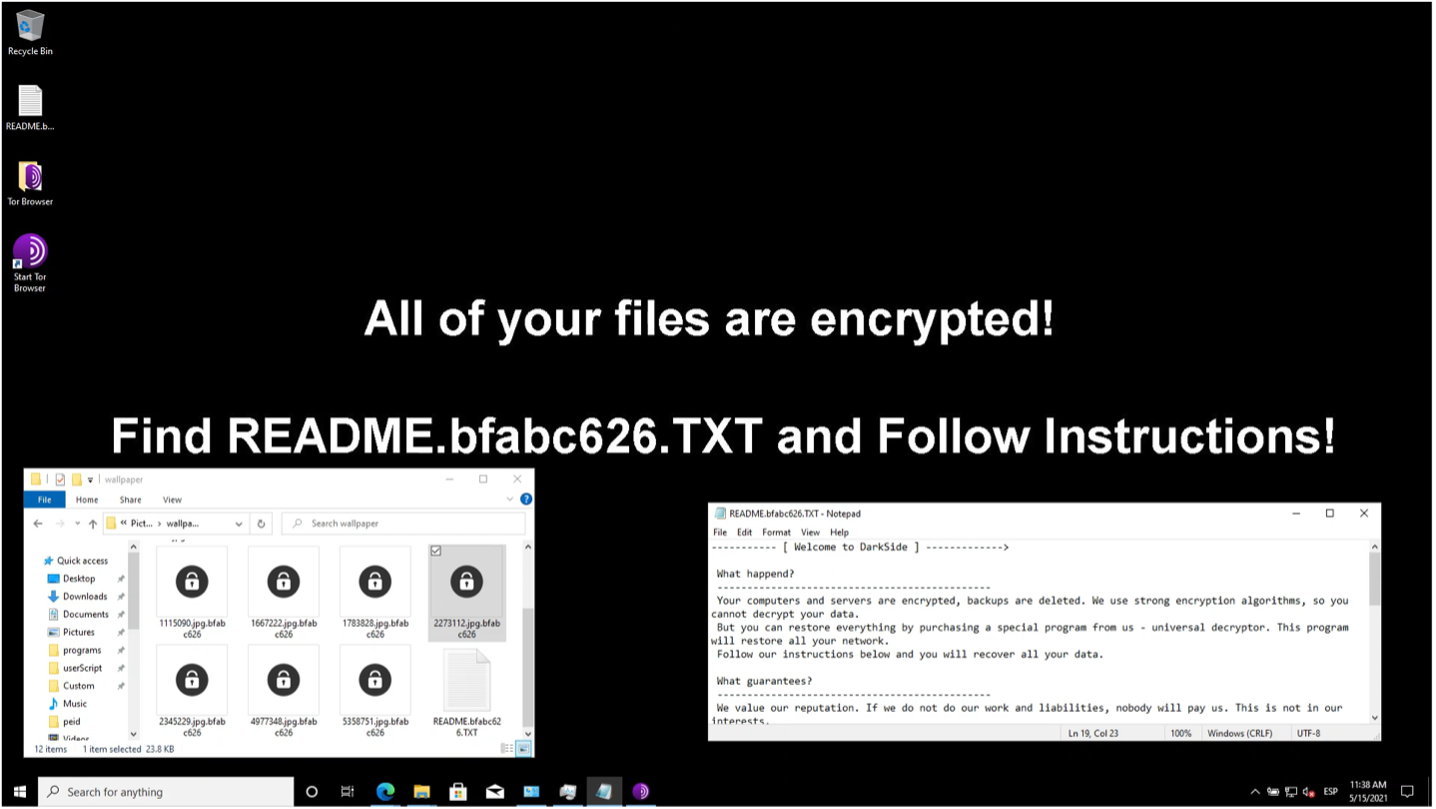

Generación del wallpaper

Para dar aviso a la víctima de que sus archivos han sido cifrados, el malware realizará el cambio del fondo de pantalla. La imagen que se ve en dicho fondo de pantalla es generada por el malware, y se guarda en el directorio C:\ProgramData\<id>BMP siendo <id> el id generado para esa víctima en particular como se muestra en la Figura 9.

Limpieza después del cifrado

Una vez terminadas las tareas de cifrado de archivos, el malware se borra a sí mismo, normalmente para dificultar el análisis forense. Para esta tarea llama a función ShellExecuteW con el siguiente comando:

cmd.exe /C DEL /F /Q C:\%USERNAME%\<ruta_del_malware>\darkside.exe >> NULL

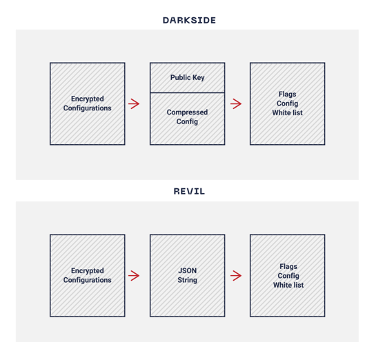

Similitudes entre DarkSide y REvil

//Configuración

En ambos casos, los binarios ocupan una configuración que viene cifrada e integrada dentro de la sección de datos del binario. Dicha configuración, afecta algunos parámetros de la ejecución para ambos casos, además de que contiene la dirección del servidor de conexión y la llave pública del atacante. Sin embargo, el formato difiere, pues mientras que para REvil se utiliza un solo string con formato JSON, en DarkSide se tiene una división entre las configuraciones y la llave pública, además de que las configuración después de ser descifradas deben ser desempaquetadas. En la Figura 10 se muestran estas diferencias.

// Generación de Mutex

En lo que respecta a la generación del Mutex del proceso, en el caso de REvil, es un valor fijo que corresponde con

«Global\206в87e0-0e60-df25-dd8f-8e4e7d1e3bf0», mientras que en el caso de DarkSide la generación de este Mutex es de forma dinámica. En DarkSide, primero se genera una plantilla, la cual es «Global\XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX» y, posteriormente, se genera un crc32 del contenido del ejecutable y los valores X se sustituyen con el valor generado. Esto implica que cada build del ejecutable tendrá su propio y único Mutex, lo cual permite saber al malware si es un host que no ha sido infectado anteriormente. En el caso de la muestra que poseemos el resultado es «Global\1609d3ee11333b13ecaf8b7d62361a1de1»

// Empaquetamiento

El ejecutable de REvil se encuentra empaquetado con una algoritmo custom, haciendo mucho más difícil su análisis mientras que todas las muestras que hemos analizado hasta ahora de DarkSide se encuentran sin empaquetar.

// Generación de la extensión de archivo

A todo archivo infectado se le añade una extensión de archivo aleatoria, dicha extensión previene que el malware aplique más de un procesos de cifrado a los archivos del host, por lo cual es indispensable que siempre se genere la misma extensión de archivo. Para el caso de REvil dicha extensión se genera por medio de un crc32 del contenido de la llamada a la función cpuid, mientras que para DarkSide, se realiza un crc32 al contenido del registro

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MachineGuid

Recomendaciones

Los ataques de ransomware se han convertido en el método número uno usado por atacantes a nivel mundial para obtener grandes cantidades de dinero en poco tiempo. Dichas cantidades se han triplicado de 2019 a la fecha. En este blog se mencionó que a Colonial se les habría pedido un total de $5 millones de dólares, y al ser una infraestructura crítica necesitan resolver en poco tiempo. Por ende, muchas veces terminan pagando el rescate. Desafortunadamente, estos casos ya suceden en México y Latinoamérica. En noviembre de 2019 PEMEX fue atacado por ransomware y los atacantes pidieron la suma de $4.9 millones de dólares a la paraestatal, según bleepingcomputer. En lo que va de 2021, se supo de múltiples instituciones mexicanas, incluyendo bancos, con gigas de información filtrada en el deepweb debido a una posible falta de pago, y en días recientes, supimos del ataque a la Lotería Nacional de México.

Pero ¿qué es lo que hace que estos ataques de ransomware hayan crecido exponencialmente?

La respuesta es la facilidad para ejecutarlos a través de los servicios conocidos como “Ransonware-as-a-service” (RaaS), lo cual permite a personas no técnicas, contratar un servicio que les permita comprometer más empresas con el mínimo esfuerzo, repartiendo ganancias con quienes crean dicho servicio.

¿Cómo podemos combatir esta amenaza que llegó para quedarse por los siguientes años?

Lo primero es aceptar que tarde o temprano tu organización va a ser infectada con ransomware. Así pasamos al segundo paso que es fortalecer tus procesos, gente y tecnología, contratando un servicio de Ransomware-as-a-service pero con un partner de confianza como Metabase Q, el cual, replique múltiples familias de ransomware como WannaCry, Ryuk, REvil, DarkSide, Avaddon, etc, en tu red, con una única diferencia de que las empresas no tengan que pagar millones de dólares por el servicio. Los beneficios:

- Fortalecimiento de las capacidades de monitoreo, detección y erradicación de ransomware en tu Organización.

- Procesos: Detección de gaps y fortalecimiento de Políticas y Procedimientos establecidos para reaccionar ante un incidente

- Gente: Entrenamiento del personal del Security Operations Center (SOC) para la respuesta a incidentes

- Tecnología: Identificacion de gaps en tus soluciones de seguridad; Detección a nivel de SMTP Gateway, Endpoint, Movimiento Lateral, Correlación de eventos, Callbacks maliciosas, etc. ¿Está tu inversión dando los resultados esperados?

El equipo de Ocelot de Metabase Q, a través de su servicio pionero en Latinoamérica, APT Simulation, realiza ingeniería inversa a las amenazas emergentes como ransomware, para reproducir de forma exacta el código malicioso, pero con el control para ejecutarlo sin tener que ocasionar un daño irreversible como borrar las copias de shadow, o publicar información sensible en el Deepweb, pero si con los TTPs (Técnicas, Tácticas y Procedimientos) e IOCs (Indicadores de Compromiso) utilizados por el malware en el mundo real para entrenar y fortalecer a tus procesos, gente y tecnología.

Entrenamos a tu equipo para detectar y erradicar ransomware real en tu organización sin tener que pagar millones de dólares por el rescate. Contáctanos en contact@metabaseq.com

Gracias a Bryan González y José Zorrilla de Ocelot por el apoyo durante el análisis de DarkSide.

Indicadores de compromiso (IOCs)

// Registros modificados

HKCR.bfabc626(Default)

HKCR\bfabc626\DefaultIcon(Default), Data: C:\Users\root\AppData\Local\bfabc626.ico»

HKLM\SOFTWARE\WOW6432Node\Microsoft\Windows\CurrentVersion\Explorer\GlobalAssocChangedCounter», Data: 74

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\5.0\Cache\Content\CachePrefix Data: “”

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\5.0\Cache\Cookies\CachePrefix», Data: Cookie:

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\5.0\Cache\History\CachePrefix Data: Visited:

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProxyBypass, Data: 1

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\IntranetName, Data: 1

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\UNCAsIntranet , Data: 1

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\AutoDetect, Data: 0

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ProxyBypass, Data: 1

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\IntranetName, Data: 1

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\UNCAsIntranet, Data: 1

HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\AutoDetect, Data: 0

HKLM\System\CurrentControlSet\Services\bam\State\UserSettings\S-1-5-21-637130822-2221118250-14948887-1001\Device\HarddiskVolume4\Windows\System32\WindowsPowerShell\v1.0\powershell.exe, Data: 59 D4 90 A5 A5 4C D7 01 00 00 00 00 00 00 00 00

HKCU\Control Panel\Desktop\WallPaper, Data: C:\ProgramData\bfabc626.BMP»

HKCU\Control Panel\Desktop\WallpaperStyle, Data: 10

HKCU\Control Panel\Desktop\Wallpaper, Data: C:\ProgramData\bfabc626.BMP

// Archivos creados

C:\%USERNAME%\AppData\Local\bfabc626.ico

C:\ProgramData\bfabc626.BMP

C:\%USERNAME%\AppData\Local\Temp\3582-490

// URLs vistas

La ultima parte es variable por lo que no se recomienda usarlo como patrón de detección.

hxxp://securebestapp20[.]com/mhzPjMHjEl

hxxp://securebestapp20[.]com/mhzpjmhjel

hxxps://securebestapp20[.]com/i7zMFQGyg0

hxxp://securebestapp20[.]com/adbeeccba

hxxps://securebestapp20[.]com/TpqTgJUS3v

hxxp://securebestapp20[.]com/ddbcebcd

hxxp://securebestapp20[.]com/bbaededade

hxxps://securebestapp20[.]com/Fg7xJ8MG6

Binarios comunicándose a securebestapp20[.]com

F9fc1a1a95d5723c140c2a8effc93722

F75ba194742c978239da2892061ba1b4

Cfcfb68901ffe513e9f0d76b17d02f96

9d418ecc0f3bf45029263b0944236884

91e2807955c5004f13006ff795cb803c

6a7fdab1c7f6c5a5482749be5c4bf1a4

3fd9b0117a0e79191859630148dcdc6d

222792d2e75782516d653d5cccfcf33b

E44450150e8683a0addd5c686cd4d202

C2764be55336f83a59aa0f63a0b36732