México y Latam en la mira de Redline Infostealer

septiembre, 6, 2023

7 minutes read

By Ocelot Threat Intelligence Team

Contexto

Redline Stealer es un software malicioso que roba información e infecta el sistema operativo con el fin de monetizar con el uso indebido de dicha información, además puede recopilar datos de todos los navegadores más utilizados en cualquier empresa, como: Firefox, Brave, Chrome, Opera y Edge, el malware obtiene acceso a configuraciones predeterminadas de los navegadores enfocándose en recolectar contraseñas, inicios de sesión, datos de autocompletar, cookies, datos bancarios, entre otros. La instalación se lleva a cabo directamente en carpetas predeterminadas dentro del Sistema Operativo haciéndose pasar por software legítimo, adicionalmente cuenta con módulos de exfiltración identificando documentos con diversas extensiones almacenados dentro de los equipos de sus víctimas. Se observó que a partir del 2020 incrementó la comercialización de Redline bajo el modelo ‘Malware-as-a-Service’ (MaaS), distribuyendose principalmente mediante correos electrónicos y anuncios fraudulentos.

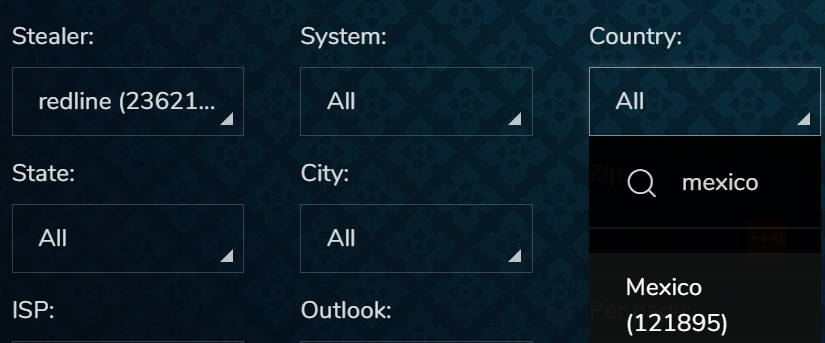

Cabe destacar que en la última consulta realizada el 21 de diciembre de 2022 por el equipo de Ocelot Threat Intelligence , se visualizaron un total de 2,362,177 stealer logs Redline a la venta, de los cuáles 121,895 pertenecen a México, logrando negociar y obtener información relacionada a datos del stealer log Redline se analizaron 184 artefactos del último cuatrimestre de 2022.

Fig 1.Venta de datos recolectados por Redline de México

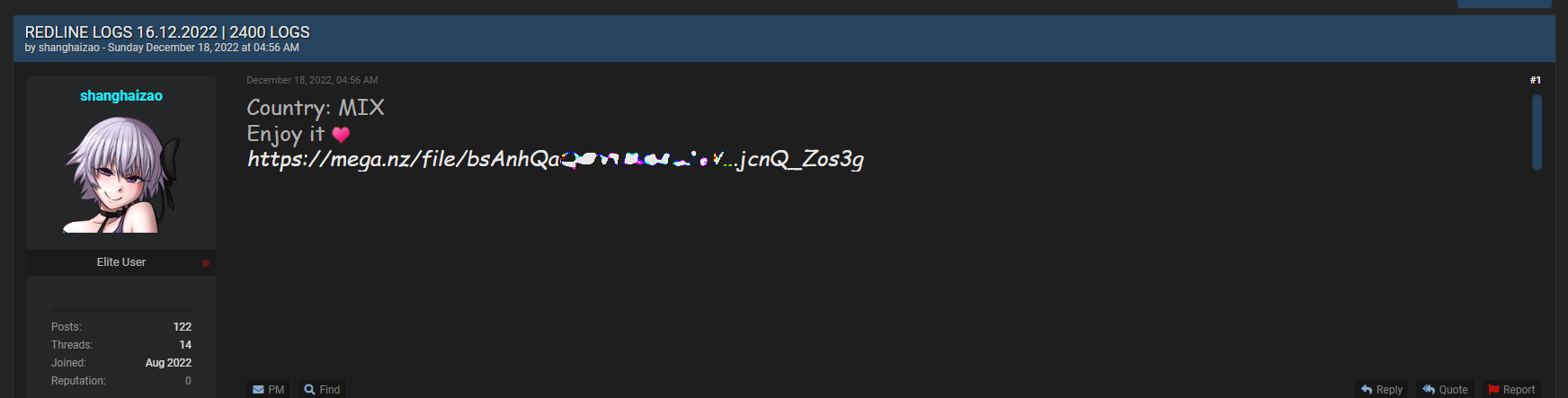

Fig 2. Venta de datos recolectados por Redline de México

En la siguiente figura se muestra el tipo de archivos que entrega Redline, al instalar un keylogger en la máquina infectada, captura todo tipo de información sensible que se escribe en los navegadores como: Correos electrónicos, contraseñas de distintos sitios, tipo de programas siendo ejecutados, programas instalados, detalles de la máquina infectada como IP, geolocalización, e incluso es capaz de exfiltrar documentos de la víctima:

Fig 3. Archivos generados por Redline

Puntos clave

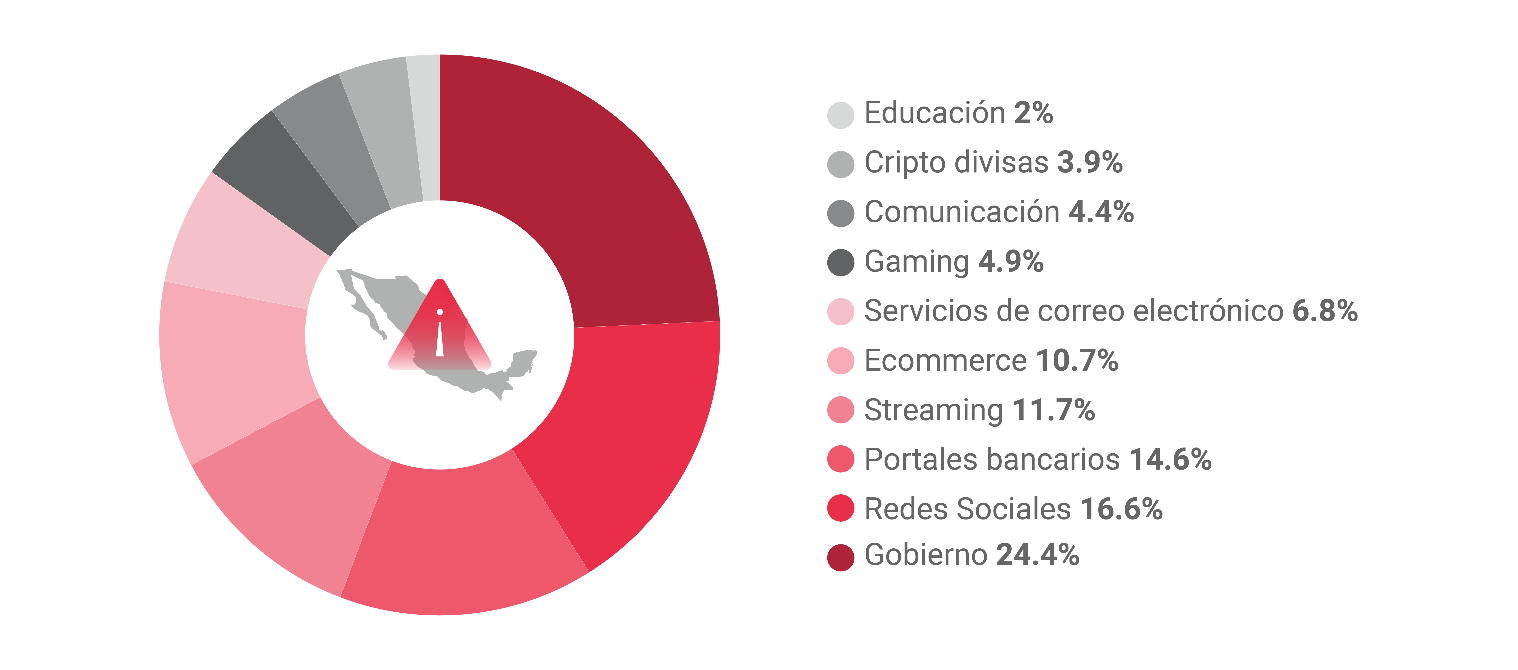

Derivado del modo de operación de Redline bajo el modelo MaaS y el análisis realizado se evalúa con un grado de confianza ALTO que este malware continuará operando en México y enfocando los esfuerzos en obtener información de los siguientes sectores:

Fig 4. Sectores objetivos

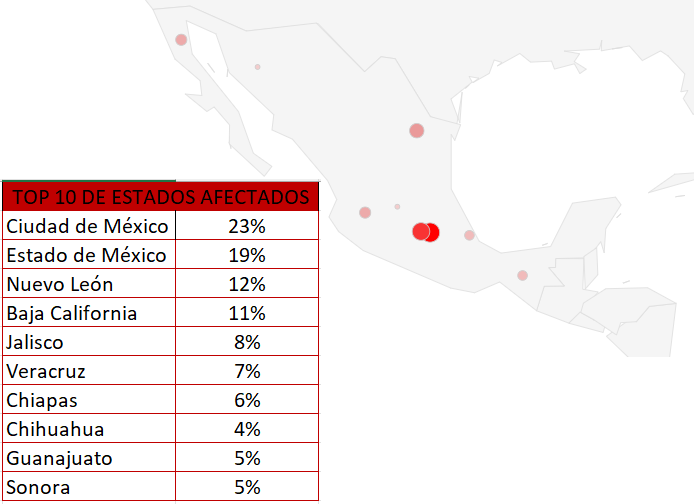

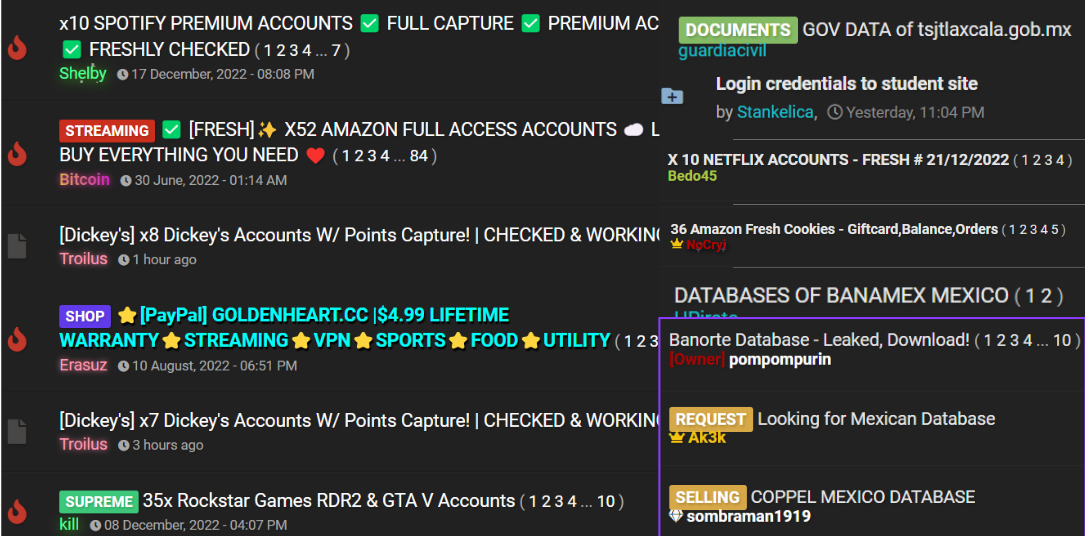

El resultado de la información comprometida por Redline representa una demanda importante dentro de mercados negros de la DarkNet de acuerdo con la visibilidad obtenida, debido a las diversas variantes del malware es posible obtener información del equipo en el que se encuentra instalado el malware como características del sistema operativo, programas instalados, localización del mismo, por lo que en los últimos meses, se identificó diversas víctimas a lo largo de toda la República Mexicana siendo Ciudad de México, Estado de México, Nuevo León y Baja California los lugares con mayor número de equipos comprometidos, esto debido a que industrias importantes cuentan con operación en dichos estados.

Fig 5. Distribución de stealer logs en México

Redline continúa siendo redituable ya que además de tener como objetivo ciertos sectores no sólo logran obtener información de estos, sino que colecta credenciales de acceso a plataformas de streaming, gubernamentales, de educación, portales bancarios, servicios de correo electrónico, redes sociales, además de lucrar mediante el compendio de los datos robados bajo un modelo de venta de información de terceros.

Fig 6. Venta de cuentas de acceso comprometidas en diversas plataformas

Fig 7. Publicaciones de venta de información en mercados negros

Artefactos como Redline continúan afectando al usuario final porque juega un papel importante para el cibercrimen ya que es un atractivo vector de ataque inicial para distribución masiva de campañas genéricas como spear phishing, spam y alguna otra variante de ingeniería social, así como, ser la puerta de entrada y dar apertura a ataques más sofisticados, por otra parte, la flexibilidad de sus módulos hace que sea excelente malware a medida con lo cual diversos adversarios pueden sacar provecho del mismo.

Como resultado de los datos analizados el sistema operativo Windows continúa siendo el sistema operativo más afectado siendo Windows 10 la versión mayormente identificada, y utiliza la técnica conocida de infectar procesos legítimos de Microsoft .NET para intentar evadir la detección.

Fig 8. Programas de .NET que infecta Redline

Además cabe resaltar que se observó que las víctimas tenían la tendencia de contar con Windows Defender que viene integrado con el sistema operativo e incluso gran porcentaje de los usuarios no contaban con ninguna solución de AV instalada en los equipos comprometidos, permitiendo que la instalación del malware sea más sencillo así como lograr persistencia en el equipo. Finalmente, respecto a los documentos robados del usuario por Redline principalmente corresponden a archivos de interés tales como documentos de texto e imágenes.

Fig 9. Soluciones de antivirus instalados en los equipos de las víctimas

Conclusiones

Acorde al análisis de los stealer logs obtenidos, se observa que México es una región sumamente atractiva para Redline, al igual que otras familias de malware que operan en modalidad MaaS continuarán afectando a México y LATAM ya que se observó que las víctimas afectadas en su mayoría eran equipos que contaban con teclados y lenguaje Español Latinoamericano, para el cibercrimen estos países son de interés ya que se identifica un déficit en cultura de seguridad, buenas prácticas de seguridad y programas de concientización hacia usuarios finales por lo que Redline continúa optando por enfocarse en el eslabón más débil siendo un artefacto malicioso efectivo debido a que los usuarios son fáciles de engañar mediante técnicas de ingeniería social en el ciberespacio, incitando a abrir hipervínculos en mensajes de aplicaciones de chat y en correos electrónico, registrarse en sitios de ocio utilizando correos corporativos, así como, descargar e instalar software de dudosa procedencia.

Redline es una pieza de código malicioso que se ubica como uno de los preferidos por grupos de cibercrimen para recolectar información y posteriormente utilizarla como parte de un ataques más complejos o inclusive colaborar con otros grupos de cibercrimen mayormente estructurados y causar mayor daño pérdida pivoteando entre información de usuario final hacia entornos corporativos.

Finalmente, debido al gran porcentaje de víctimas que no contaban con soluciones de antivirus en los equipos afectados, es de suma importancia que se generen y prioricen programas de capacitación en materia de ciberseguridad personal / corporativa en los diferentes niveles de las organizaciones adicionalmente a las estrategias de seguridad perimetral y empresarial.

El equipo de Ocelot Threat Intelligence se encuentra en constante seguimiento de las campañas latentes y emergentes que utilizan este artefacto dentro de México y Latinoamérica, de tal manera que nuestros clientes reciban notificación oportuna de credenciales de la organización siendo vendidas en el mercado negro, brindando recomendaciones y cursos de acción que soporten la toma de decisiones y permitan responder ante una posible amenaza en el ciberespacio.