Por el equipo Threat Intelligence de Ocelot de Metabase Q

// Introducción

LAPSUS$ es un grupo enfocado en la ciberextorsión con un único objetivo, el dinero. De ahí el símbolo de dinero en su nombre. Es importante mencionar que su forma de actuar no es tradicional, este grupo disfruta la atención y anuncia todas sus actividades para que sean vistas por el público. Incluso han llegado a hacer encuestas sobre su siguiente víctima.

El grupo cibercriminal apareció en agosto de 2021, cuando clientes de telefonías móviles en Reino Unido recibieron mensajes de texto amenazantes. La mayoría de los grupos cibercriminales dedicados a la ciberextorsión utilizan ransomware pero LAPSUS$ se centra en utilizar una combinación de credenciales robadas, SIM swapping e ingeniería social para obtener acceso a archivos confidenciales. Además, monetizan sus operaciones mediante filtraciones anunciadas en Telegram.

¿De dónde es originario LAPSUS$? Derivado de diversos análisis, se tiene un grado de confianza medio-alto en que el origen del grupo podría ser brasileño, ya que al inicio, sus operaciones se centraron en filtraciones de objetivos de gobierno y organizaciones privadas de Brasil y América Latina.

Por otro lado, este grupo también se ha caracterizado por operar con diversas muestras de malware commodity y Malware-as-a-Service. Recientemente, se supo que LAPSUS$ está trabajando con Redline Stealer, un malware observado en la región de América Latina que ha afectado principalmente a personas usuarias de México.

// Puntos Clave

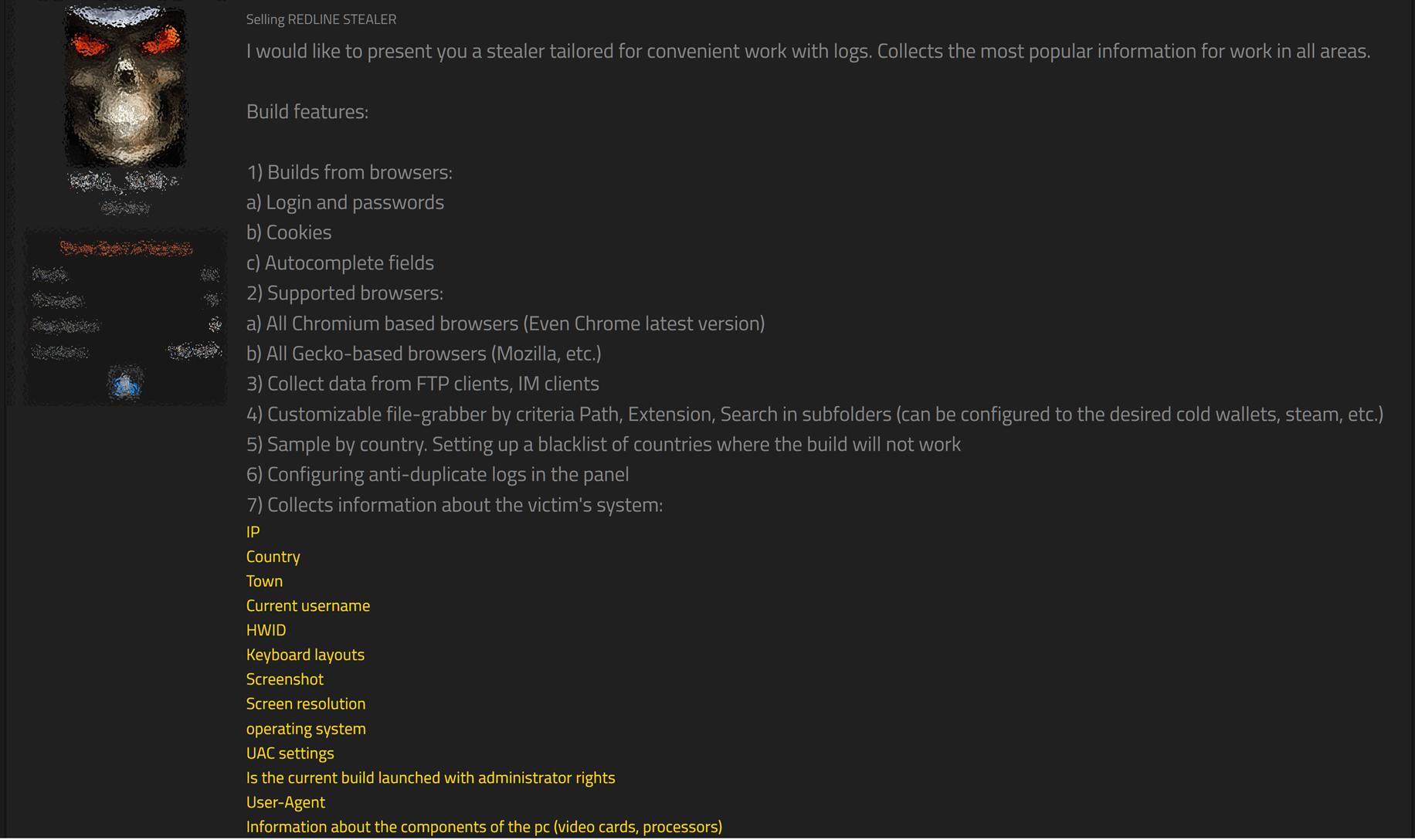

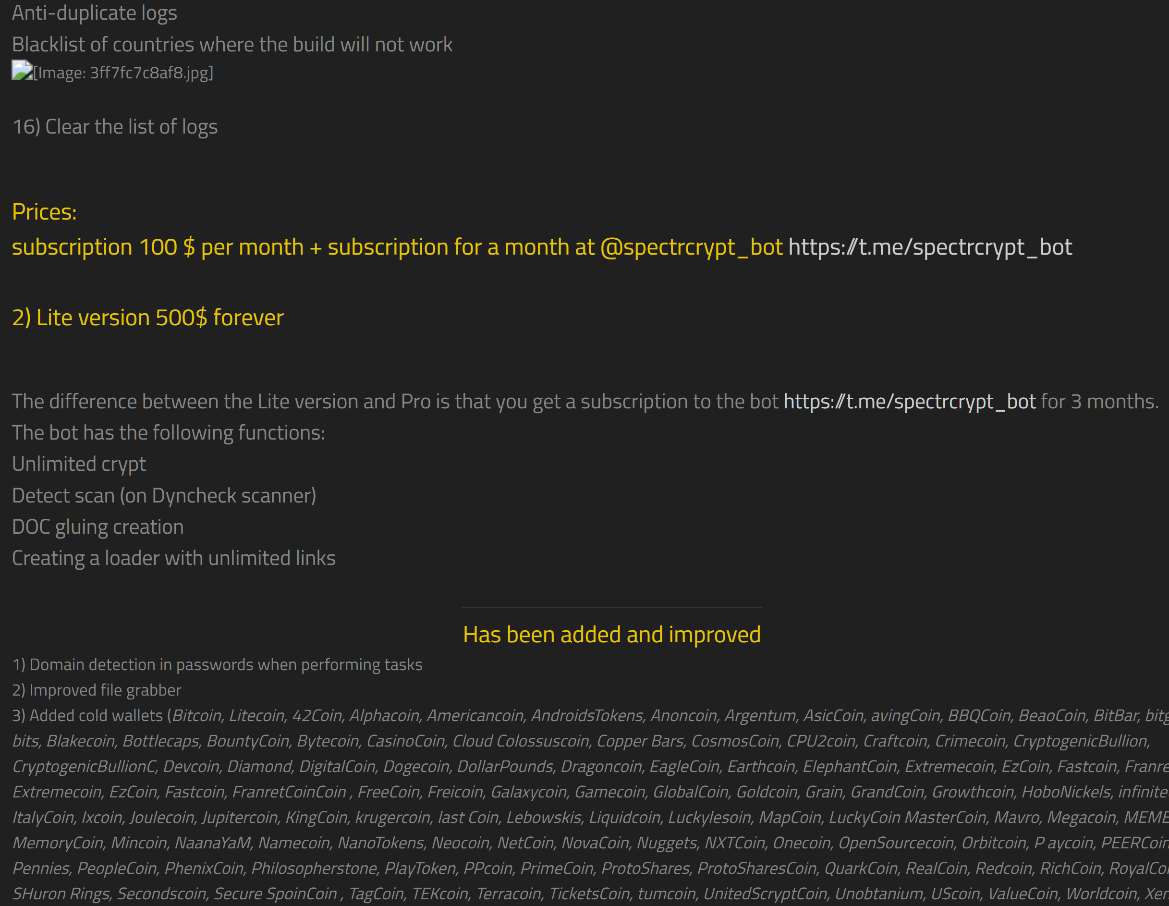

LAPSUS$ utiliza las capacidades que posee el Redline Stealer, especialmente el módulo de infostealer que sirve para robar credenciales válidas y que posteriormente utiliza para identificar un acceso remoto hacia algún sistema. LAPSUS$ tiene la posibilidad de adquirir estas capacidades debido al modelo de negocio Malware-as-a-Service, el cual es ofertado en la Deep Dark Web (DDW) (Ver Figura 1 y 2), lo que permite al grupo enfocarse en identificar nuevos vectores de ciberextorsión. Agentes encubiertos de Ocelot Threat Intelligence siguen a este y otros grupos en foros abiertos y privados, con el objetivo de monitorear nuevas variantes y/o nuevas estrategias de ataque en la región:

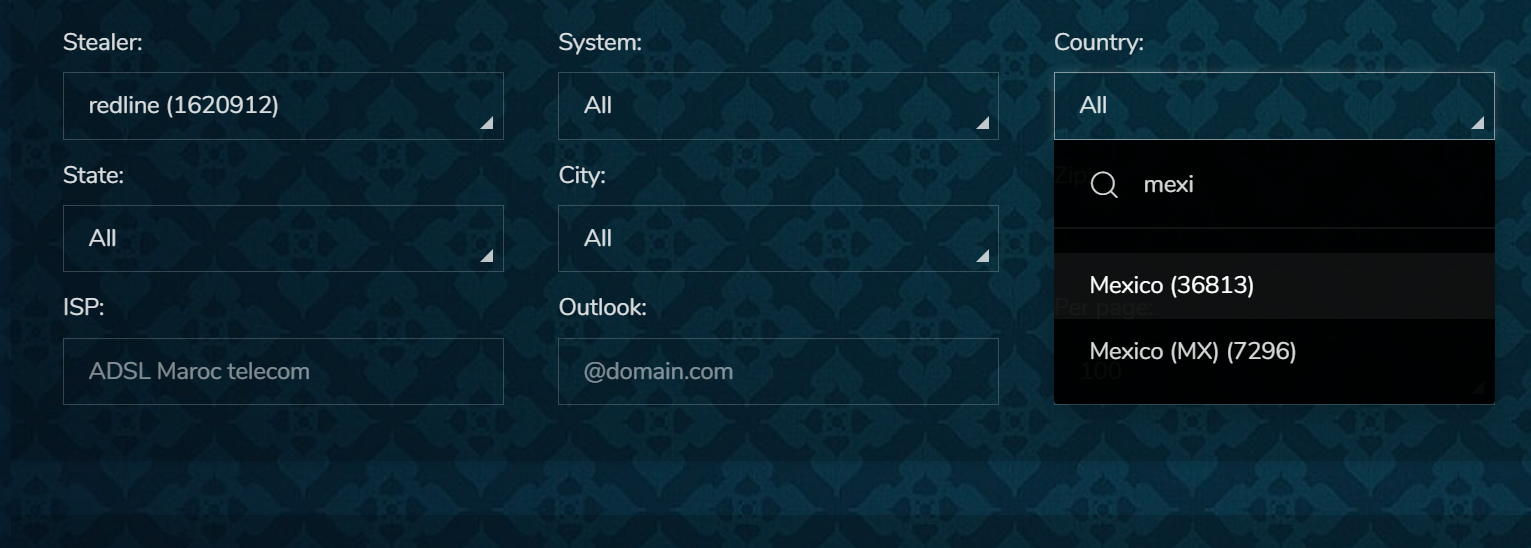

Redline Stealer cuenta con amplia cobertura respecto a los equipos comprometidos, los cuales pertenecen a diversos sectores empresariales de México. Debido a la visibilidad obtenida en foros underground y mercados negros, identificamos a la venta credenciales de acceso a sistemas de organizaciones mexicanas, mismas que son reportadas a nuestros clientes constantemente.

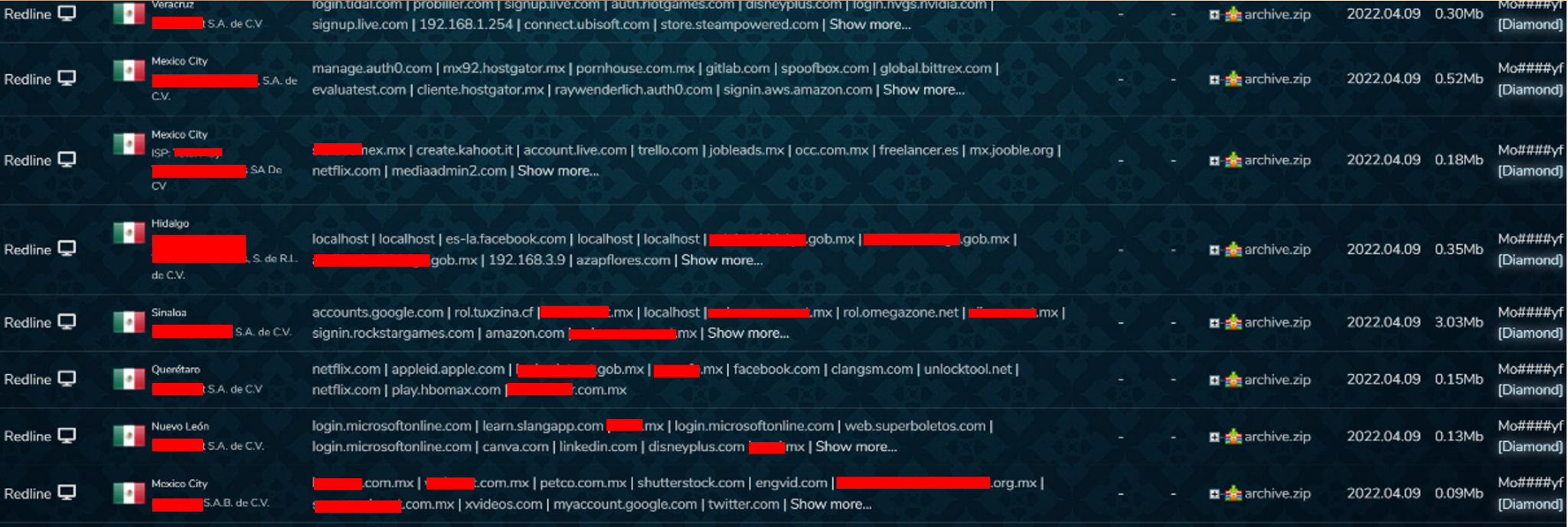

Las entidades afectadas están en toda la nación, como se muestra en la figura 4, donde credenciales de acceso en distintos estados como Veracruz, CDMX, Hidalgo, Sinaloa, Querétaro y Nuevo León. Son usadas en sitios gubernamentales, universidades, redes sociales, banca en línea, nube, entretenimiento, bolsas de trabajo, pornografía, correo electrónico, entre otros. Estas se encuentra a la venta en el mercado negro. La pregunta para la audiencia sería, ¿tu organización tiene una política para evitar el uso de credenciales corporativas en sitios personales?

Redline ha comprometido a personas usuarias en México y, al observar detenidamente los incidentes, se identificó que es parte de la infraestructura de LAPSUS$. Se esperaría que dicho grupo continúe su expansión en el territorio mexicano, ya que el malware ha sido efectivo al recolectar diversos datos dando la capacidad de tener un initial access hacia una organización mediante credenciales legítimas obtenidas por el malware.

“No puedes monitorear sino sabes qué buscar” dice nuestro Director del Equipo de Seguridad Ofensiva, Ocelot, «por lo que en nuestro servicio de inteligencia, extraemos indicadores de ataque y compromiso de las piezas de malware en la región que permitan a nuestros clientes establecer una estrategia de monitoreo, detección y prevención proactiva”. A continuación, se muestra un ejemplo de identificación de este tipo de indicadores.

// Desofuscando Redline Stealer

La muestra capturada por Ocelot consiste en un archivo .exe con el nombre StartGame.exe:

Al ejecutarlo no se puede identificar ninguna acción visible, este comportamiento puede ser utilizado para hacer creer a la persona usuaria que el programa tiene algún error de ejecución, cuando en realidad el archivo ha desencadenado en segundo plano una serie de acciones maliciosas.

Identificamos que el ejecutable no cuenta con protección ASLR, por lo cual todas las direcciones referidas siempre serán estáticas en toda ejecución, en la dirección 0x5c416c, tenemos una rutina que copia N bytes de un buffer inicial a la dirección 0x20000, sumando 0x92 al valor original, esta simple instrucción es la encargada de decodificar el primer shellcode en memoria tratando de evadir la detección por algunos antivirus, que sólo se enfocan en el análisis estático de la muestra.

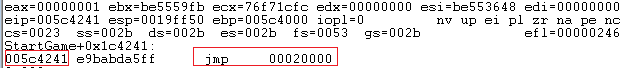

Finalmente, el shellcode es invocado en la dirección de memoria 0x5c4241 con la instrucción jmp 0x20000:

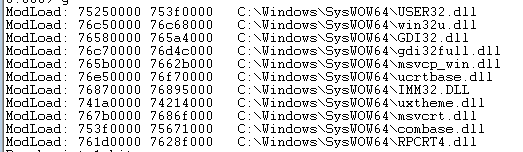

Durante la ejecución del primer shellcode se hace la carga dinámica de algunos módulos de Windows no presentes al inicio, un comportamiento clásico del malware ocultando APIs a ejecutar:

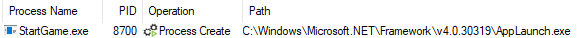

La ejecución continúa hasta la llamada al segundo shellcode en la dirección 0x51a681, el cual es el encargado de iniciar el programa de .NET legítimo: AppLaunch.exe, pero que, posteriormente, será inyectado para cargar un tercer shellcode usando las clásicas APIs: VirtualAllocEx, WriteProcessMemory y ResumeThread para esta tarea.

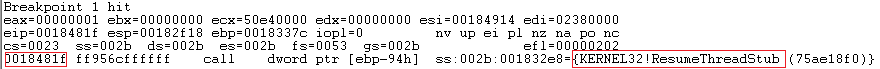

Dentro del segundo shellcode en la dirección 0x1845fe, vemos que se reserva memoria en el proceso de AppLaunch.exe via VirtualAllocEx donde se inyectará el último shellcode, logrando su ejecución vía SetThreadContext, el cual cambia el contexto del hilo a ejecutarse en memoria y guarda en el registro EAX el nuevo entry point del shellcode. Este es finalmente ejecutado vía ResumeThread API.

Dentro del proceso AppLaunch.exe ya infectado es donde continúa el comportamiento malicioso, y es desde este proceso que se realiza la comunicación con el C2, utilizando el módulo de red WinSock2 de Windows.

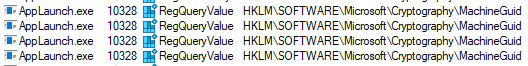

Asimismo, podemos observar que realiza la consulta de parámetros de equipo, con los cuales se puede hacer una identificación y perfilación única de la víctima vía MachineGuid.

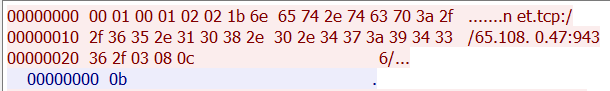

AppLaunch.exe se conecta a la IP 65.108.0.47 puerto 9436, utilizando el protocolo .NET Message Framing protocol o MC-NMF, un protocolo para intercambio bidireccional de mensajes tipo SOAP.

En la Figura 10, vemos el mensaje enviado hacia el servidor para el inicio de la comunicación (en rojo), y la respuesta desde el servidor “0b“ (en azul), confirmando que Redline Server está listo para intercambiar información

Los detalles de la comunicación de este protocolo ya han sido anteriormente descritos por Blackberry

Aquí se encuentra la documentación oficial:

Una vez que el shellcode de la tercera etapa se ejecuta, se puede observar el comportamiento conocido para robar credenciales.

// Motivación / Impacto LAPSUS$

- Robo de código fuente

- Robo de credenciales

- Robo de datos confidenciales y filtraciones en sitios públicos

- Eliminación de recursos críticos en la nube y sistemas internos

- Manipulación y modificación de sitios web

- Demanda de rescate para evitar la publicación de datos robados

// TTPs / Capacidades LAPSUS$

// Infraestructura LAPSUS$

- 54.203.159[.]179

- 185.56.83[.]40

- 108.61.173[.]214

- 198.244.205[.]12

- 51.89.208[.]22

- lapsus-group[.]com

El arsenal de LAPSUS$ no solo depende de Redline, aquí mostramos otras familias utilizadas

- Mimikatz – SHA256: 9d123f8ca1a24ba215deb9968483d40b5d7a69feee7342562407c42ed4e09cf7

- Quasar RAT – SHA256:065077fa74c211adf9563f00e57b5daf9594e72cea15b1c470d41b756c3b87e1

- Mimikatz – SHA256:2f578cb0d97498b3482876c2f356035e3365e2c492e10513ff4e4159eebc44b8

- Bladabindi/njRAT – SHA256:a0aa66f6639e2b54a908115571c85285598845d3e52888fe27c6b35f6900fe56

- WannaCry – SHA256:a7c3ce181e5c3956bb6b9b92e862b6fea6d6d3be1a38321ebb84428dde127677

// Conclusión

Derivado del seguimiento del adversario se tiene un grado de confianza medio-alto en que el grupo continúe operando bajo la modalidad de doble ciberextorsión. Esto debido a que el método que utilizan para publicar la información comprometida de sus víctimas, ya que al igual que las campañas de Big Game Hunting (ransomware), presionan a las víctimas para que paguen cierta cantidad de dinero en BTC y así, evitar que toda la información comprometida sea publicada en el ciberespacio.

Por otro lado, se observa que este grupo ha logrado intrusiones importantes proveniente del reclutamiento de insiders threats en empresas grandes, por lo que se cree que dicho grupo tiene el apoyo de algún otro grupo de cibercrimen. Hasta el momento, el equipo de Ocelot Threat Intelligence se encuentra explorando esta hipótesis.

Finalmente, se ha observado una relación entre este grupo y otras campañas de malware commodity, tal como RedLine Stealer, por lo que se estima, con un grado de confianza medio-alto, que el adversario continuará elevando sus capacidades, ya que operan bajo el modelo Malware -as-a-Service (MaaS) y, es probable que se observen nuevas muestras habilitadas como infraestructura de LAPSUS$. El equipo de Ocelot Threat Intelligence está dando seguimiento a las campañas de malware latentes y emergentes que afectan a la región para identificar su relación con adversarios que monitoreamos.

En Ocelot Threat Intelligence Service identificamos de forma proactiva amenazas que acechan a las empresas en la región de América Latina, permitiéndoles tomar acciones preventivas antes de ser expuestas por atacantes. Esto lo conseguimos al tener agentes encubiertos en foros privados de acceso restringido, lo que nos brinda visibilidad. Adicionalmente, como parte de nuestro servicio de Threat Intelligence monitoreamos las marcas, a personas de alto perfil o VIPs de las organizaciones, sitios apócrifos, campañas de malware, atribución para identificar a los actores detrás de las campañas. De esta manera, acabamos con el problema de raíz.

// ¿Cómo funciona Ocelot Threat Intelligence?

OCE-TI-01: Phishing y sitios sospechosos

Corresponde al análisis en diversas fuentes en las que el equipo de Ocelot Threat Intelligence tiene visibilidad tratando de identificar sitios de phishing, campañas de spam, troyanos bancarios y/o ADs comprados por adversarios para colocar sitios apócrifos en los principales motores de búsquedas.

OCE-TI-02: Metadatos

Derivado de la identificación de documentos alojados en sitios de nuestros clientes, el equipo de Ocelot Threat Intelligence tiene la capacidad de identificar datos dentro de los mismo datos de los archivos, los cuales podrían revelar información importante que sería utilizada por adversarios durante su fase de reconocimiento.

OCE-TI-03: Monitoreo de marca

Corresponde a la identificación de perfiles, cuentas, nombres de usuario, páginas y blogs en fuentes abiertas y cerradas que utilicen el nombre y marca de algún cliente sin autorización y que promuevan algún producto y servicio para habilitar algún tipo de fraude o vector de ataque en el ciberespacio. Este servicio incluye el VIP Monitoring de altos puestos ejecutivos.

OCE-TI-04: Data Leaks

Corresponde al análisis de fuentes relacionadas recopilar fugas de información de terceros que publican cuentas de correo corporativas que fueron utilizadas para registrarse en sitios externos, los cuales se vieron afectados en algún momento y, por tal motivo, el nombre de usuario y contraseña se encuentran comprometidos.

También incluye la identificación de repositorios públicos que exponen información potencialmente sensible y confidencial. Finalmente, incluye la identificación de sitios alojados tipo Pastebins que revelan credenciales de usuarios de organizaciones extraídos de algún sistema mal configurado, exposición por error o inclusive alguna intrusión.

OCE-TI-05: Deep Web & Darknet

Corresponde al análisis de fuentes cerradas tales como; foros underground, foros de cibercrimen y mercados negros, en los que adversarios y personas usuarias dedicadas a actividades ilícitas publican y comercializan información de diversas organizaciones. El equipo de Ocelot Threat Intelligence tiene la capacidad de realizar tareas de infiltración en dichas fuentes e identificar de forma proactiva la publicación de datos relevantes.

OCE-TI-06: Malware

Análisis y seguimiento de campañas de malware que podrían estar relacionadas con infraestructura de alguno de nuestros clientes, así como, artefactos maliciosos que usen el nombre de algún cliente para entregar malware conocido o dirigido como parte de alguna campaña local, o incluso que infecte software legitimo de la compañía para fines económicos. Se entrega un writeup detallado del malware con sus respectivos indicadores de ataque (IOAs, por sus siglas en inglés) e indicadores de compromiso (IOCs, por sus siglas en inglés) que sirven a nuestros clientes para tomar medidas proactivas.

OCE-TI-07: Adversarios relevantes

Corresponde al seguimiento de adversarios de la región que son relevantes para los diferentes sectores en los que participan nuestros clientes. El equipo de Ocelot Threat Intelligence trabaja en el constante perfilamiento del posicionamiento de adversarios para proporcionar el detalle de sus TTPs (Técnicas, Tácticas y Procedimientos).

Cuando este servicio es ligado al servicio de APT Simulation, podemos replicar nuevas técnicas en la red de nuestros clientes a través de la creación de malware en nuestro laboratorio, para la medición y fortalecimiento inmediato de controles de seguridad en procesos, gente y tecnología.

¿Quieres evaluar como reaccionaria tu equipo de Blue Team ante un intento de infección de Redline en tu organización? ¡Contáctanos!

OCE-TI-08: VIP Monitoring

Corresponde al análisis en diversas fuentes en las que el equipo de Ocelot Threat Intelligence (OCE-TI) tiene visibilidad y busca identificar información personal, tanto información que no debería estar pública como aquella información generada por la actividad en línea de la entidad.

OCE-TI-09 Rastreo de BINs en el Ciberespacio

Objetivo

El objetivo del OCE-TI mencionado es proporcionar una visibilidad de los BIN (Número de Identificación Bancario) de los productos (Tarjetas) de distintas entidades financieras, filtrados en distintos sitios de la web superficial, profunda e incluso en la Darknet.

Antecedentes

Debido a que en la jerga del cibercrimen dedicado al Carding (generación, obtención, administración, comercialización y uso de información y números de tarjetas bancarias de manera ilegal) cambia constantemente para evitar que los servicios de Threat Intelligence los perfilen, las búsquedas por sintaxis tienen que estar siendo rediseñadas constantemente. Sin embargo, los BINs se mantienen como un método de investigación en el cual se puede identificar la entidad financiera detrás de un producto. Es por ello que este OCE-TI se añade como servicio al catálogo teniendo sus métodos, técnicas y subtécnicas de investigación.

OCE-TI-10: On-demand interaction

Con nuestros agentes encubiertos, interactuamos directamente con actores a solicitud de nuestros clientes para extraer información de primera mano que les permita tomar decisiones de forma proactiva.